继续做题

拿到就是基本扫一下

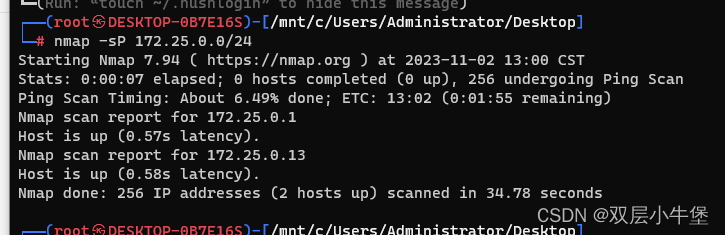

nmap -sP 172.25.0.0/24

nmap -sV -sS -p- -v 172.25.0.13然后顺便fscan扫一下咯

nmap:

fscan:

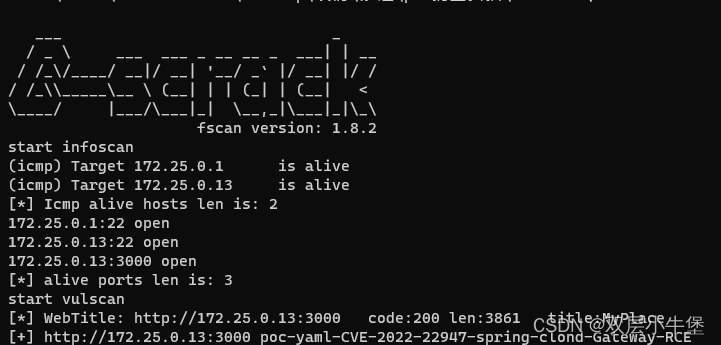

还以为直接getshell了 老演员了 其实只是302跳转 所以我们无视 只有一个站 直接看就行了

扫出来了两个目录 但是没办法 都是要跳转 说明还是需要登入才可以

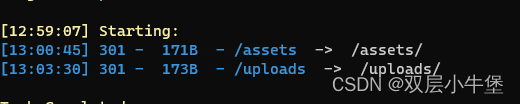

不存在sql注入

源代码中也没有提示 奇了怪了

看看存不存在接口吧

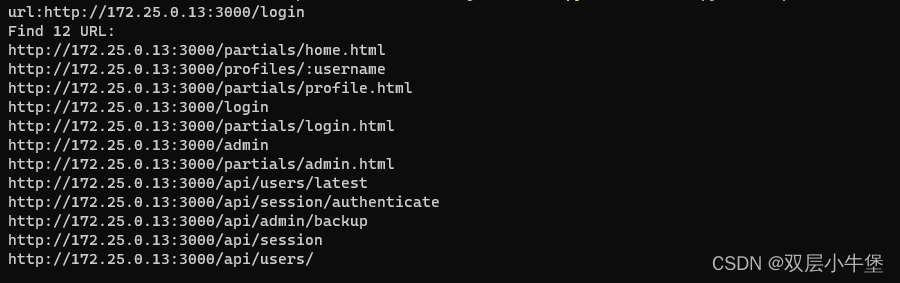

用js扫一下

访问看看咯

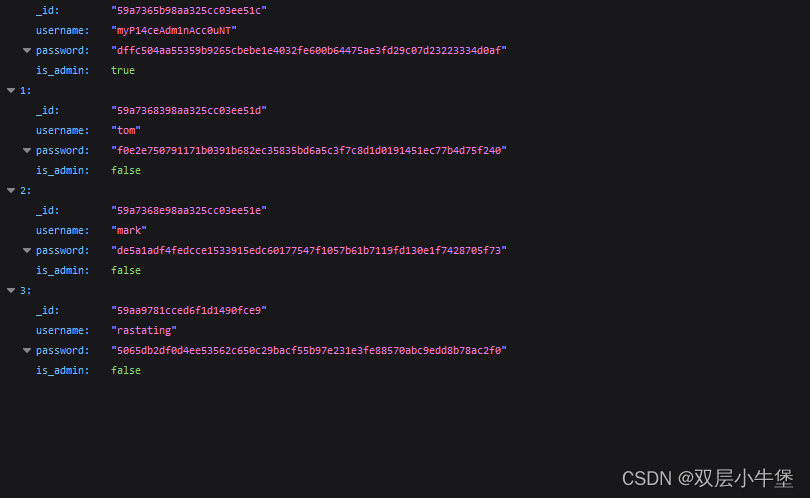

这账号密码不就出来了 看看这个是啥加密 多半是hash 我们使用hash识别看看

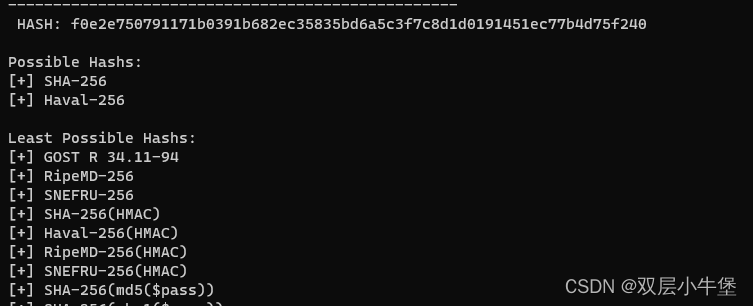

hash-identifier

可能是256 去解密看看

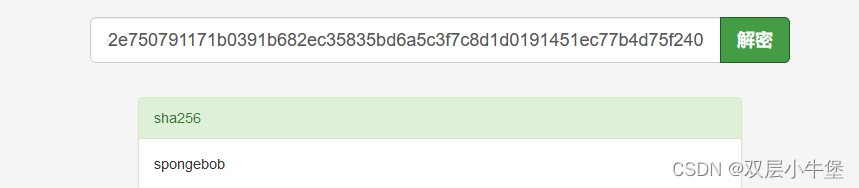

这不就出来了

其他用户

myP14ceAdm1nAcc0uNT

manchester登入网站

然后下载的时候靶场炸了

差不多就是base64解密 然后通过 file 识别为zip

然后通过爆破zip密码 获取源代码

然后再 去 app.js中查看ssh链接

密码:5AYRft73VtFpc84k 用户 mark

最后一样 通过searchsploit 查找漏洞提权即可

后续不写了

服务器托管,北京服务器托管,服务器租用 http://www.fwqtg.net

相关推荐: 从HumanEval到CoderEval: 你的代码生成模型真的work吗?

本文分享自华为云社区《从HumanEval到CoderEval: 你的代码生成模型真的work吗?》,作者:华为云软件分析Lab 。 本文主要介绍了一个名为CoderEval的代码生成大模型评估基准,并对三个代码生成模型(CodeGen、PanGu-Coder…