- 一、前言

VMware2023年6月22日发布了5个安全公告,有4个高危及以上漏洞(CVE-2023-20892、CVE-2023-2089服务器托管网3、CVE-2023-20894、CVE-2023020895),漏洞主要存在于DCERPC协议的实现,漏洞影响较大,需要客户着重关注。当前官方已发布最新版本,建议受影响的用户及时更新升级到最新版本。链接如下:

https://www.vmware.com/security/advisories/VMSA-2023-0014.html

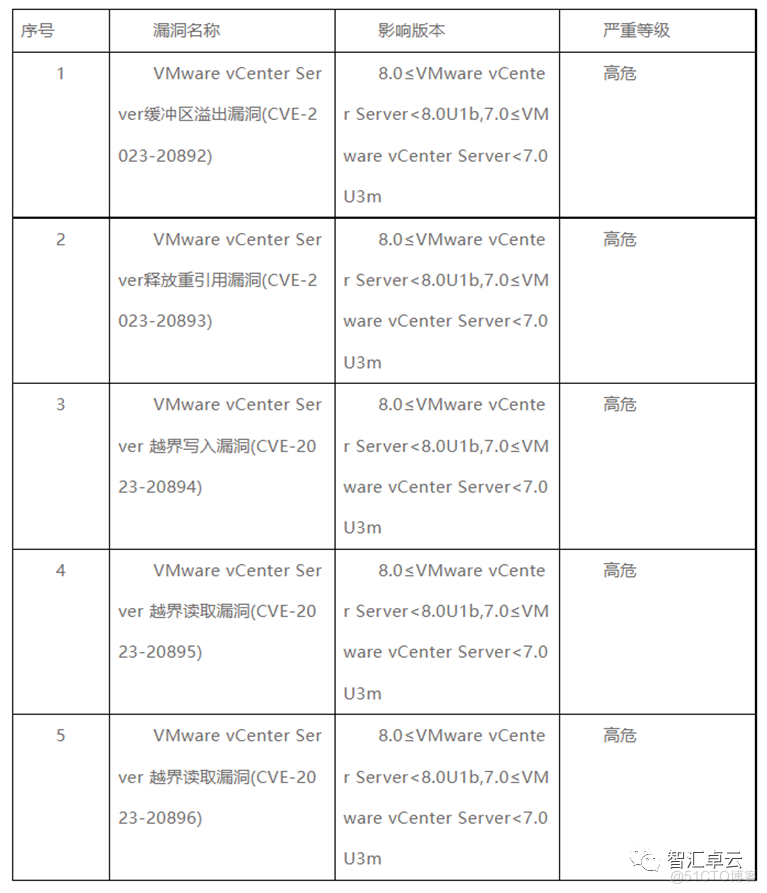

- 二、影响版本

- 三、漏洞描述

- 1.VMwarevCenterServer缓冲区溢出漏洞(CVE-2023-20892)

- 该漏洞是由于vCenterServer在DCERPC协议的实现中包含越界读取,者可利用该漏洞在未授权的情况下,构造恶意数据执行越界读取,最终造成服务器拒绝服务。

- 2.VMwarevCenterServer释放重引用漏洞(CVE-2023-20893)

- 该漏洞是由于vCenterServer在DCERPC协议的实现中包含释放后引用,者可利用该漏洞在未授权的情况下,构造恶意数据执行越界读取,最终在服务器上执行任意代码。

- 3.VMware vCenter Server 越界写入漏洞(CVE-2023-20894)

vCenterServer在DCERPC协议的实现中包含越界写入,者可利用该漏洞在未授权的情况下,构造恶意数据执行越界写入,最终可造成服务器拒绝服务。

- 4.VMware vCenterServer越界读取漏洞(CVE-2023-20895)

vCenterServer在DCERPC协议的实现中包含越界读取,攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行越界读取,最终可造成绕过身份认证。

- 5.VMwarevCenterServer越界读取漏洞(CVE-2023-20896)

该漏洞是由于vCenterServer在DCERPC协议的实现中包含越界读取,攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行越界读取攻击,最终可造成服务器拒绝服务。

- 四、影响范围

VMwarev服务器托管网CenterServer是较为流行的虚拟机集群平台之一,由于其丰富的功能被广泛使用。可能受漏洞影响的资产广泛分布于世界各地,此次曝出的漏洞都是高危漏洞,涉及用户量大,导致漏洞影响力高。

受影响的VMwarevCenterServer版本:

8.0≤VMwarevCenterServer

7.0≤VMwarevCenterServer

- 五、升级前准备

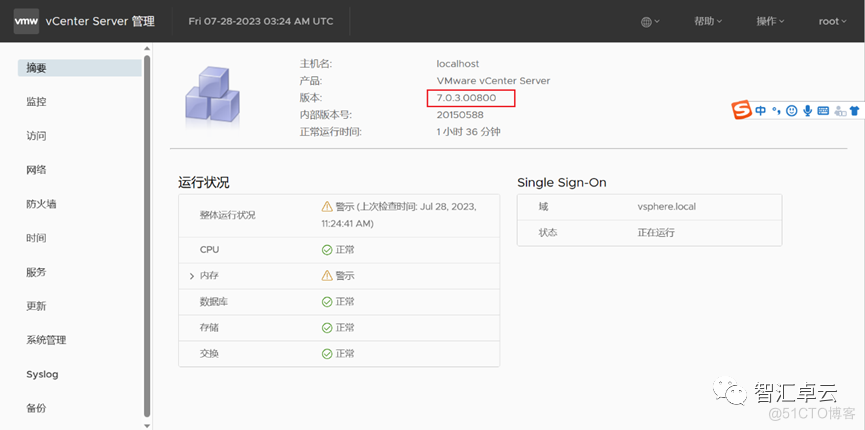

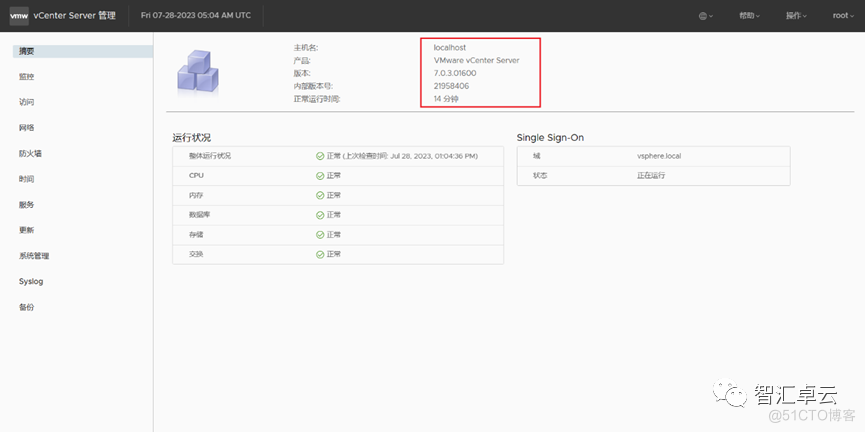

- 1.我们此次主要演示升级vCenter-7.0.3-00800版本

-

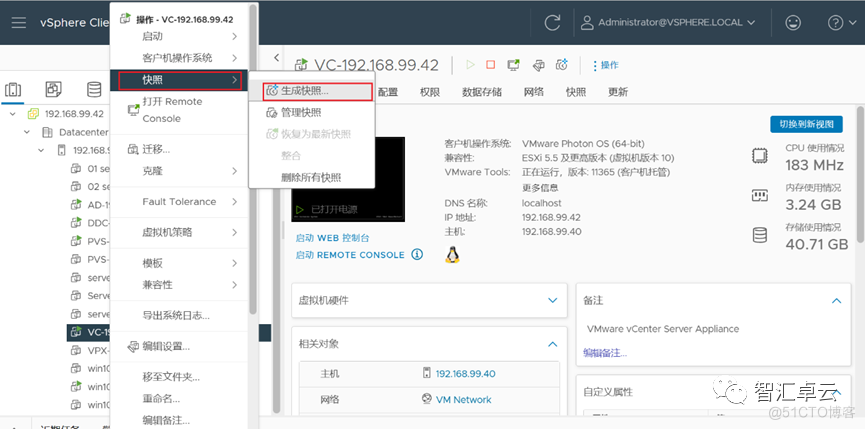

- 2.创建虚拟机快照

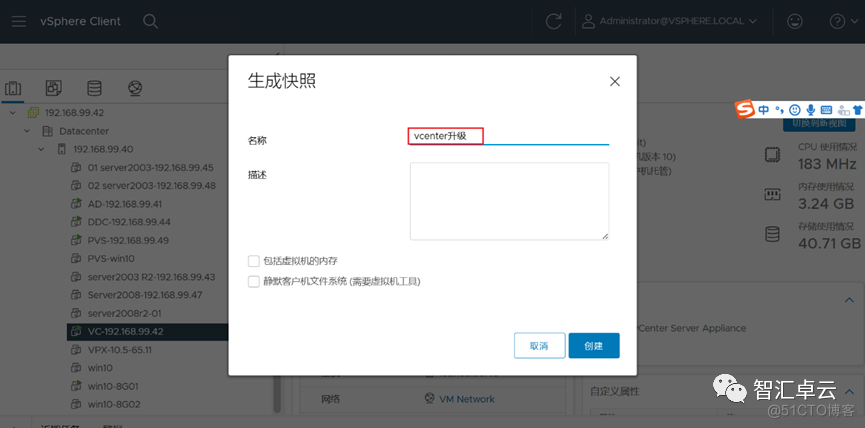

- 3.命名快照名称

- 六、vCenter详细升级步骤

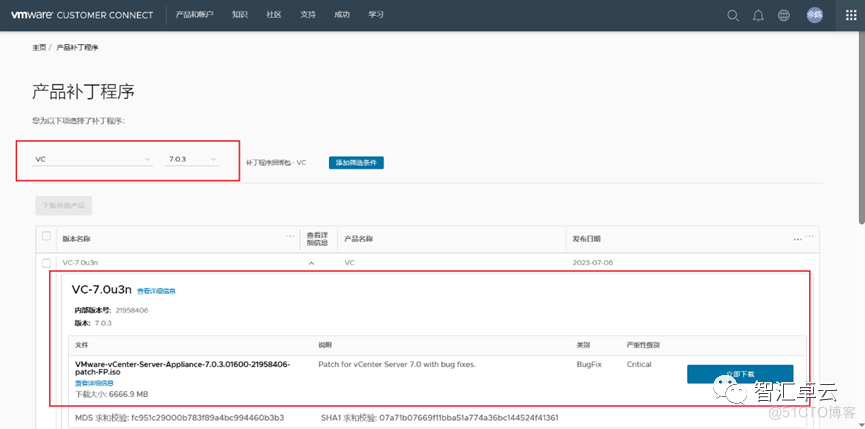

- 1.下载VMware官方补丁包(根据当前vCenter环境下载合适版本的补丁包)

- https://my.vmware.com/cn/group/vmware/patch#search

-

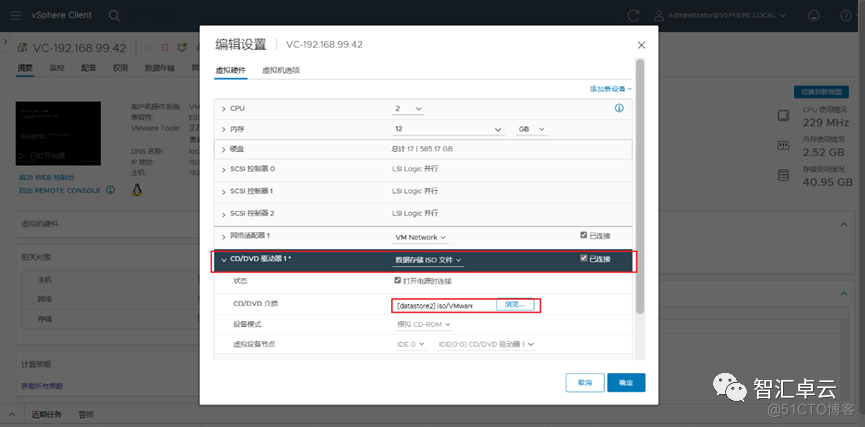

- 2.将下载好的补丁包挂载至vCenter虚拟机中

-

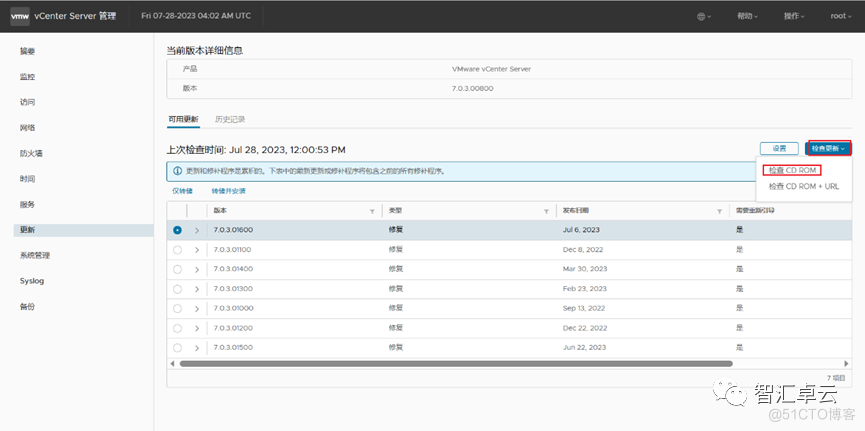

- 3.登录5480端口进行更新,时间可能会比较久。此处选择从CDROM中更新

-

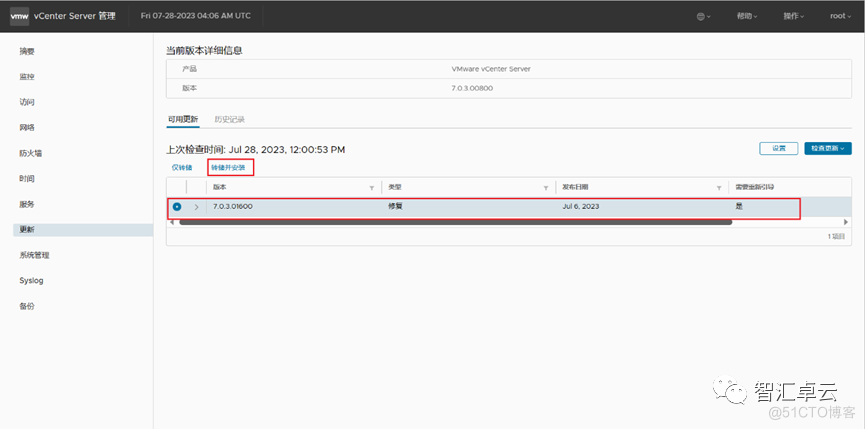

- 4.选择挂载上去的升级包,并点击转储并安装

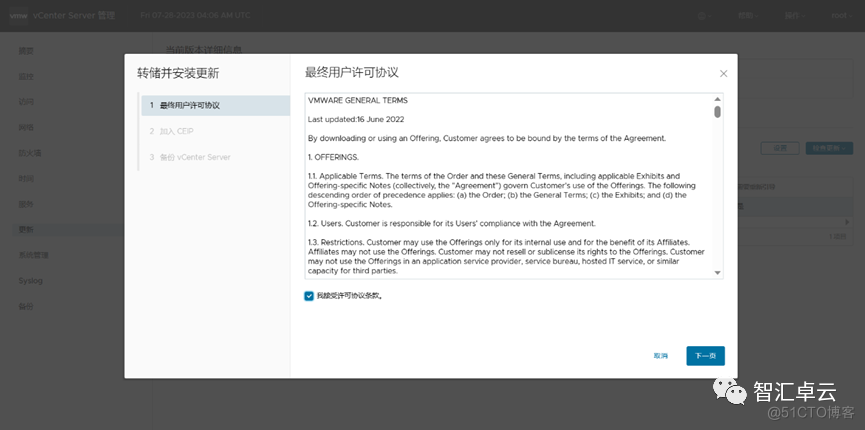

- 5.勾选“我接受许可协议条款”

-

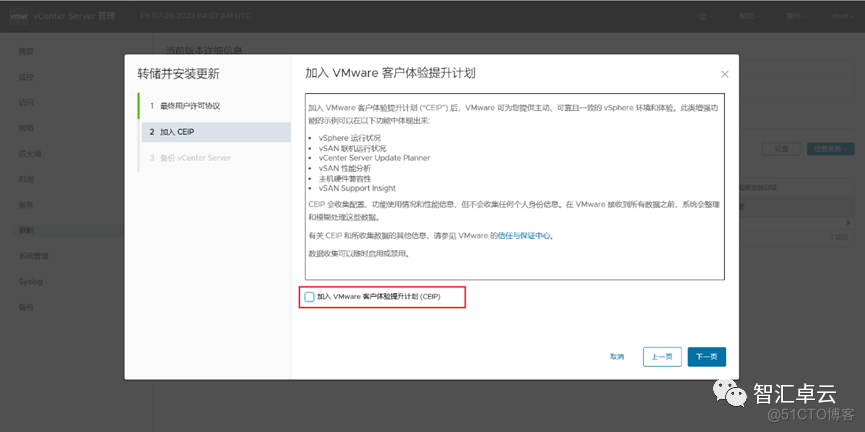

- 6.取消勾选“加入VMware客户体验提升计划”

-

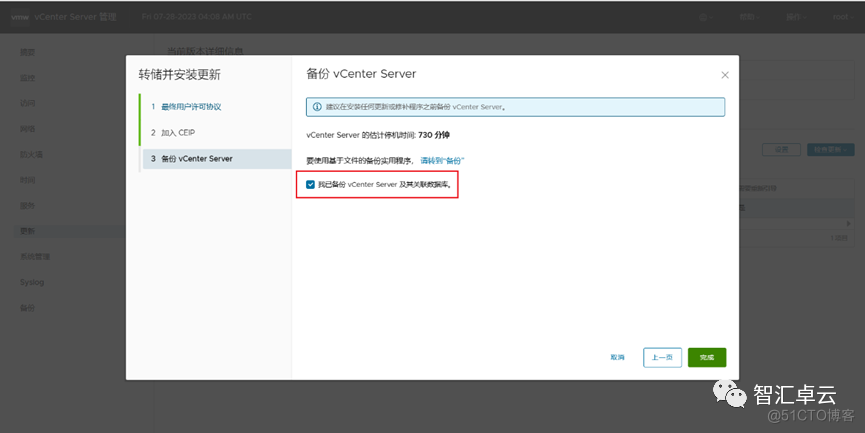

- 7.勾选“我已备份vCenterServer及其关联数据库”

-

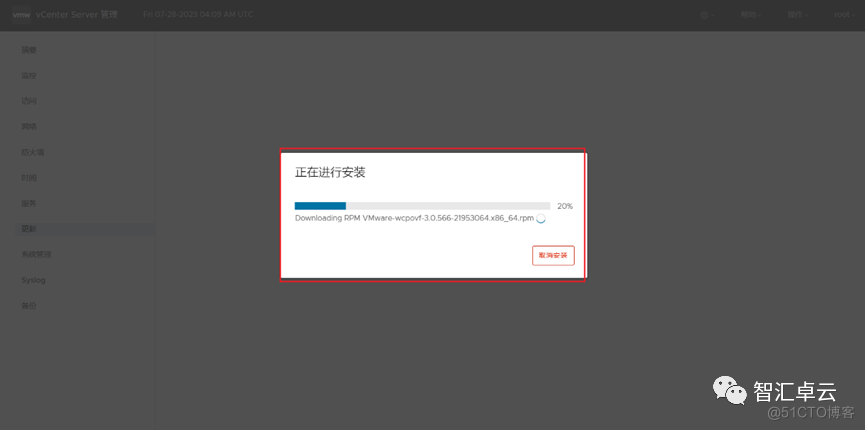

- 8.开始进行更新,更新过程请勿刷新页面并且保证网页正常

-

- 七、实施后验证

注意:vCenter版本升级完成后需查看与vCenter对接的各类业务平台是否正常,例如:备份系统、桌面云系统

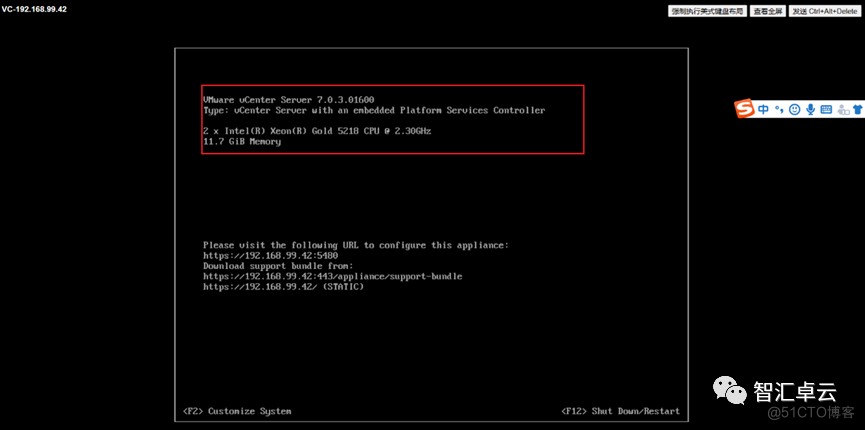

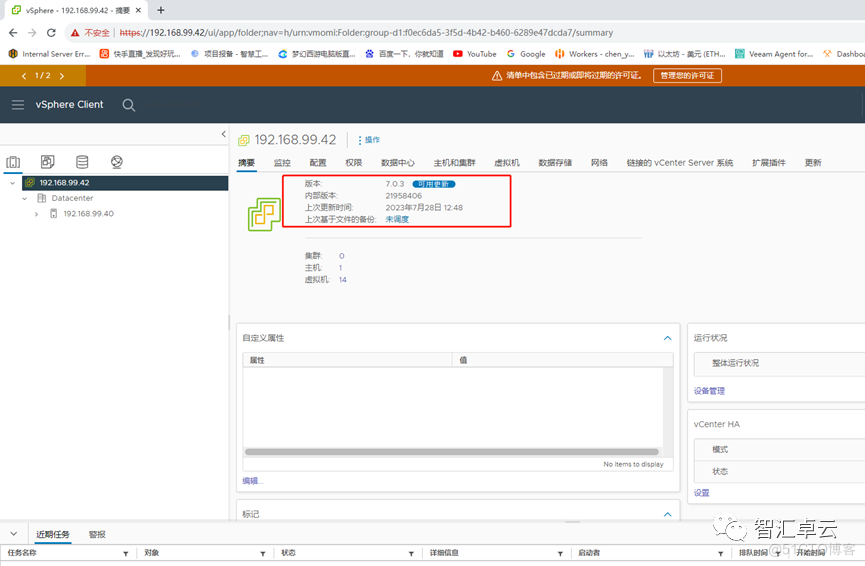

1.查看5480端口界面系统版本是否已升级到指定版本(注意:vCenter版本升级完成后需查看与vCenter对接的各类业务平台是否正常,例如:备份系统、桌面云系统)

2.可正常进入系统

3.可正常进入系统

推荐关注微信公众号:智汇卓云

服务器托管,北京服务器托管,服务器租用 http://www.fwqtg.net

机房租用,北京机房租用,IDC机房托管, http://www.fwqtg.net

相关推荐: 【Azure K8S】AKS升级 Kubernetes version 失败问题的分析与解决

问题描述 创建Azure Kubernetes Service服务后,需要升级AKS集群的 kubernetes version。在AKS页面的 Cluster configuration 页面中,选择新的版本 1.25.5,确认升级。等待50分钟左右,却等到…