防火墙监控进出网络的流量,并保护部署防火墙的网络免受恶意流量的侵害。它是一个网络安全系统,它根据一些预定义的规则监控传入和传出的流量,它以日志的形式记录有关如何管理流量的信息,日志数据包含流量的源和目标 IP 地址、端口号、协议等。为了有效地保护您的网络免受安全攻击,收集和分析这些防火墙日志至关重要。

防火墙日志的意义

了解何时以及如何使用防火墙日志是网络安全监控的关键部分,以下是防火墙日志记录可能有用的一些用例。

- 监控网络流量并识别恶意活动

- 验证新添加的防火墙规则

- 带宽需求规划

- 将恶意来源列入黑名单

监控网络流量并识别恶意活动

防火墙日志的首要功能是提供有关网络流量的信息。这包括有关传入和传出流量的性质以及网络外围的安全威胁尝试的信息,根据这些信息可以启动补救操作。防火墙日志还提供有关网络内发生的恶意活动的信息。但是,无法使用防火墙日志提供的最少信息来识别活动的来源。

验证新添加的防火墙规则

防火墙规则允许或拒绝来自或流向特定 IP 地址的流量。但是,仅仅配置防火墙规则不足以保护网络。这些规则应该通过日志记录功能进行增强,以便您可以分析规则是否正常工作,以及对规则所做的任何更改是否合法。

带宽需求规划

根据有关跨防火墙的带宽使用情况的信息,可以规划带宽需求。

将恶意来源列入黑名单

威胁情报提供有服务器托管网关已知恶意行为者的信息。来自 STIX、TAXII 等来源的威胁源可用于识别已知的恶意 IP。启用防火墙日志的日志记录和监视可以帮助您检测从此类 IP 地址尝试的访问,并使用防火墙规则立即阻止它。

此外,如果从单个 IP 地址(或一组 IP 地址)访问防火墙或网络中的任何其他高配置系统的多个请求失败,则这可能是安全威胁。仔细分析日志后,可以定义一个新规则来阻止该 IP。

简而言之,防火墙日志提供有关网络流量的信息,并有助于识别和阻止试图入侵网络的恶意来源,从而确保网络安全。

Windows 防火墙日志记录和分析

Windows 系统具有内置防火墙。虽然默认情况下它不记录网络流量,但可以对其进行配置,并且可以获取允许和拒绝流量的日志。如果防火墙日志记录已获得授权,则将在目录中创建“pfirewall.log”文件。

如何生成 Windows 防火墙日志文件

在 Windows 中生成防火墙日志是一项基本任务。启用防火墙日志的步骤如下。

步骤1

转到高级安全 Windows 防火墙,右键单击它,然后单击属性。

(或)Windows(键)+ R打开“运行”框。键入“wf.msc”并按 Enter。此时将显示“Windows Firewall with Advanced Security”(高级安全 Windows 防火墙)屏幕。在屏幕右侧,单击“属性”。

步骤2

在显示的“高级安全”屏幕中,将显示多个选项卡,例如“域配置文件”,“专用配置文件”,“公共配置文件”,“IPsec 设置”。点击私有配置文件>日志记录>自定义。

步骤3

将打开一个新窗口,其中包含用于选择最大日志大小、位置以及是否仅记录丢弃的数据包、成功连接或两者兼而有之的选项。丢弃的数据包是 Windows 防火墙已阻止的数据包。成功的连接可能是指传入连接或通过 Internet 建立的任何连接。

转到 Log Drop Packets 并将其切换为 Yes。注意:通常只记录丢弃的数据包。成功的连接本质上并不能解决问题。

步骤4

复制日志文件的默认路径后,单击“确定”。 在文件资源管理器中打开目标文件夹以查找 pfirewall.log 文件。

步骤5

将文件复制到桌面,即可查看。

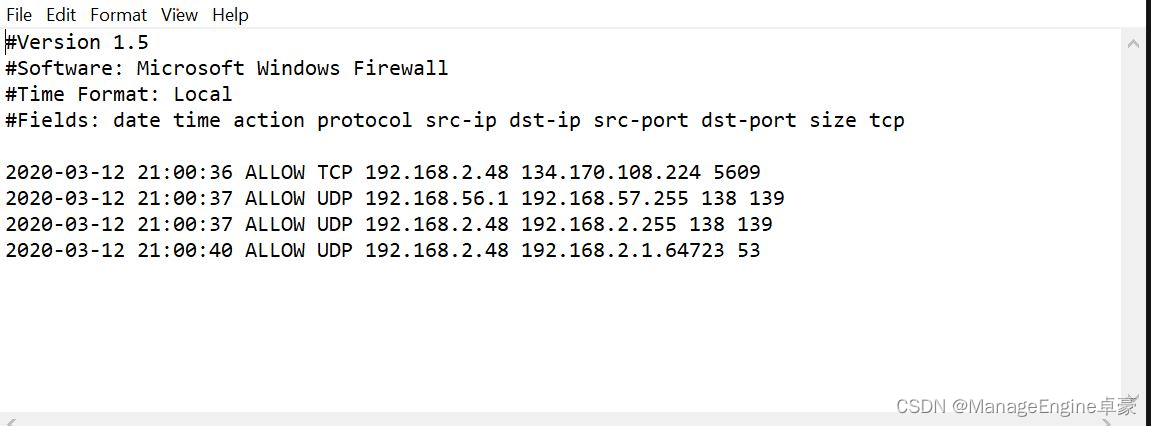

上图是防火墙日志外观的示例。上述日志的关键方面是:

- 连接的日期和时间。

- 连接类型以及是允许还是丢弃。

- 源 IP 和目标 IP 以及用于连接的端口。

- 有关数据包是否已发送或接收的信息。

Linux 防火墙日志记录和分析

防火墙的基本功能是阻止来自可疑网络/来源的连接,它检查所有连接的源地址、目标地址和端口,并决定允许或阻止流量,防火墙执行的每个操作都会记录为日志数服务器托管网据,必须监控和分析这些日志,以保护您的网络免受攻击,为此,您需要先启用日志记录。以下是允许您在 Linux 防火墙中启用日志记录的过程。

Linux 中的防火墙日志收集

当涉及到Linux系统时,iptables是一个命令行接口,用于为Linux内核中默认包含的IPv4 NetFilter防火墙设置和维护表或规则。当一个连接试图在系统上建立自己时,iptables在它的列表中查找一条规则,看看该连接是应该被允许还是被拒绝。如果没有规则,则采用默认操作。

iptables 预装在大多数 Linux 系统中。iptables 使用三种不同的链(输入、转发和输出)来控制进入网络、在网络内重新路由和流出网络的流量。

在 iptables 上启用日志记录对于监控入站和出站流量至关重要。

使用以下命令在 iptables 中启用日志记录。

iptables -A INPUT -j LOG

若要启用特定 IP 或范围的日志记录,请使用以下命令:

iptables -A INPUT -s 192.168.10.0/24 -j LOG

要定义 iptables 生成的 LOG 级别,请使用 -log-level,后跟级别编号。请参阅以下命令的语法:

iptables -A INPUT -s 192.168.10.0/24 -j LOG --log-level 4

如果要手动分析日志,最好在生成的日志中添加前缀,以便更轻松地搜索大量日志文件。下面给出了执行此操作的命令。或者,您始终可以选择日志管理解决方案,例如 EventLog Analyzer 来收集、监控、分析和获取对防火墙日志的可操作见解。

iptables -A INPUT -s 192.168.10.0/24 -j LOG --log-prefix '** SUSPECT **'

查看 iptables 日志

启用日志记录后,您始终可以筛选以下位置的日志文件:

Ubuntu and Debian: tail -f /var/log/kern.log

CentOS, RHEL, and Fedora cat /var/log/messages

服务器托管,北京服务器托管,服务器租用 http://www.fwqtg.net

相关推荐: 双数组字典树 (Double-array Trie) — 代码 + 图文,看不懂你来打我

目录 Trie 字典树 双数组Trie树 构建 字符编码 计算规则 构建 Base Array、Check Array 处理字典首字 处理字典二层字 处理字典三层字 处理字典四层字 叶子节点处理 核心代码 完整代码 学习HanLP时,碰到了 双数组字典树(Do…