1、网络嗅探:使用TCPDump分析网络数据

TCPDump是一款资深网络工作人员必备的工具。TCPDump是一款小巧的纯命令行工具,正是因为它的体积小巧,所以这款工具可以完美的运行在大多数路由器,防火墙以及Linux系统中。而且TCPDump现在有了Windows版本。

TCPDump的使用:

tcpdump -v -i eht0

- -v:以verbose mode,详细模式显示。

- -i:表示指定要监听的网卡。

CTRL+C结束监听。

将监听的数据保存下来:

tcpdump -v -i eth0 -w XXX.pcap

可以使用wireshark打开。

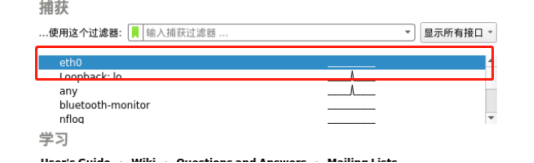

2、使用 Wireshark进行网络分析

- 打开Wireshark的密码,就是你的开机密码。

- 进入后,双击eth0,就可以看到该网卡下的网络链接信息。

3、Driftnet:图片捕获工具

Dr服务器托管网iftnet是一款简单且实用的图片捕获工具,可以很方便的在网络数据包中抓取图片。

- sudo driftnet -i eth0

- -b:捕获到新的图片时发出嘟嘟嘟的声音。

- -i:interface,选择监听接口。

- -f:file,读取一个指定pcap数据包中的图片。

- -p:不让所监听的端口使用混杂模式。

- -a:后台模式,将捕获的图片保存到目录中,不会显示在屏幕上。

- -m:number,指定保存图片数的数目。

- -d:directory,指定保存图片的路径。

- -x:prefix,指定保存图片的前缀名。

4、使用Arpspoof:进行Arp欺骗

利用arp协议漏洞,我们可以监听网络上的流量。

实验靶机:Windows7。

Windows上的流量都会流经网关,所以我们把kali伪造成网关,那么就可以截取流量信息。并读取其中内容。

- sudo arpspoof -i [网卡] -t [要拦截流量的主机ip] [要伪装的主机ip]

-

开启网卡转发:为了流经kali后,转发出去,正常上网。

- sudo su

- echo 1 > /proc/sys/net/ipv4/ip_forward

使用arpspoof完成对目标主机的欺骗任务后,我们就可以截获到目标主机发往网关的数据包了。下面我们看下与driftnet配合,查看流量中的图片。

就是在arpspoof监听流量的时候,打开上面学过的driftnet,设置对应的参数即可。

5、使用Ettercap进行网络嗅探

Ettercap刚开始只是一个网络嗅探器,但在开发过程中,它获得了越来越多的功能,在中间人攻击方面,是一个强大而又灵活的工具。

中间人攻击(Man in the MiddleAttack,简称“MITM”攻击):

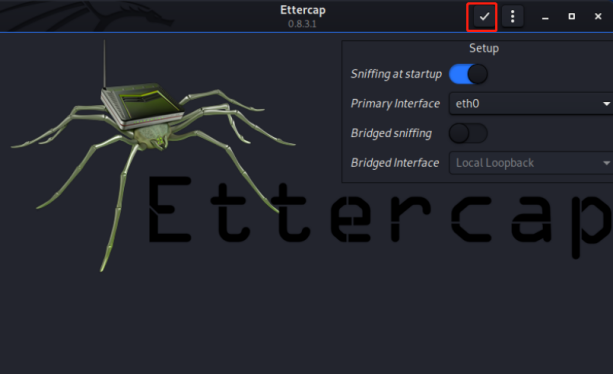

- 打开方式:sudo ettercap -G。

它有两个主要的嗅探选项:

- unified:以中间人方式嗅探,最常用到的模式。

- bridged:在双网卡的情况下,嗅探两块网卡之间的数据包。

看上面的图,点“对勾”就可以开始嗅探了。左边的放大镜就是开始扫描。

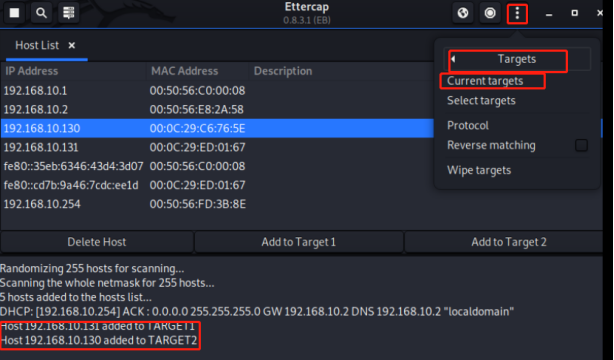

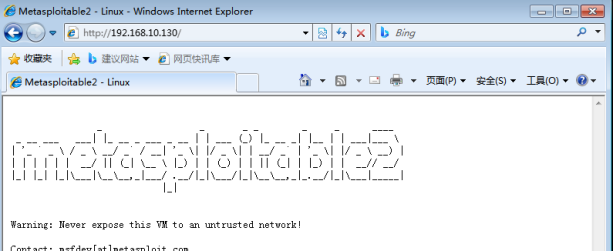

实验靶机:Windows7->模拟用户、Metasploitable2->模拟服务器。

-

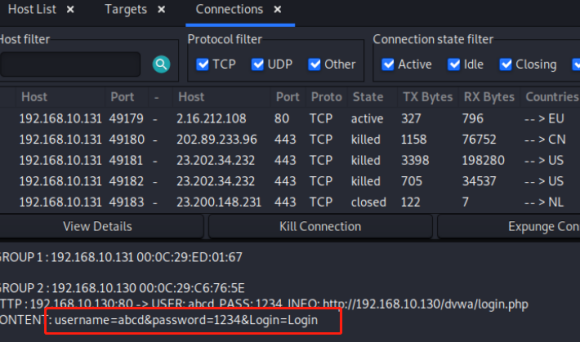

右键扫描出来的ip,分别加到target1和target2中。然后,我们可以通过右侧的三个点查看

-

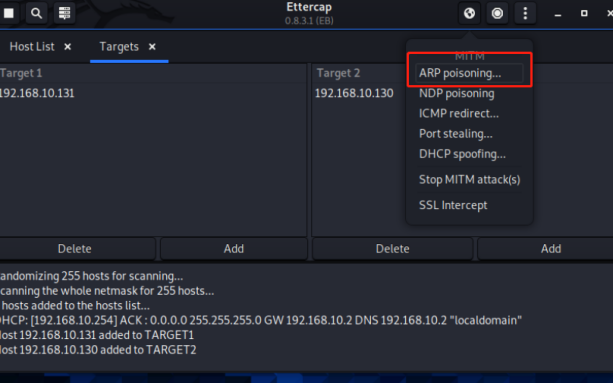

然后这里点击ARP欺骗,然后弹出来的框点OK就可以了。

-

然后,在你的Windows中输入Metasploitable的ip地址。

-

然后选择DVWA。随便输入用户名密码,回到kali,发现我们可以获取到。

配合driftnet使用获取流量中的图片:

实验靶机:windows7。

很简单哈,就是组合之前的几个步骤就可以了:

- 开启网卡转发:

- sudo su

- echo 1 > /proc/sys/net/ipv4/ip_forward

- ettercap开启arp服务器托管网欺骗。参照前一节。

- 开启driftnet:sudo driftnet -i eth0 -a -d /home/zakingwong/driftnet/。

- 大功告成!

服务器托管,北京服务器托管,服务器租用 http://www.fwqtg.net

机房租用,北京机房租用,IDC机房托管, http://www.fwqtg.net

相关推荐: MySQL的index merge(索引合并)导致数据库死锁分析与解决方案

背景 在DBS-集群列表-更多-连接查询-死锁中,看到9月22日有数据库死锁日志,后排查发现是因为mysql的优化-index merge(索引合并)导致数据库死锁。 定义 index merge(索引合并):该数据库查询优化的一种技术,在mysql 5.1之…